Brechen Seife yuzaem BrutusAET2

Das Material wird zu Informationszwecken veröffentlicht. DER AUTOR ÜBERNIMMT KEINE HAFTUNGUnd so möchte ich Ihnen sagen, wie Myl'nikov (E-Mail) mit BrutusAET2 Programm zu stehlen.

Lassen Sie uns beginnen.

Wir brauchen:

1) Programm der Schott BrutusAET2 Passwörter, die hier heruntergeladen werden kann:

• http://www.hoobie.net/brutus/brutus-aet2.zip

2) das Wörterbuch , das Sie von hier aus nehmen können:

• http://www.passwords.ru/dic.php

• http://www.insidepro.com/eng/download.shtml

• http://www.outpost9.com/files/WordLists.html

• http://www.acolytez.com/dict/

• http://www.phreak.com/html/wordlists.shtml

• http://www.mobilstar.ru/files/dict/

3) Direkte Hände.

Zum Beispiel, holen sie auf die Entführung Myl'nikov @ yandex.ru.

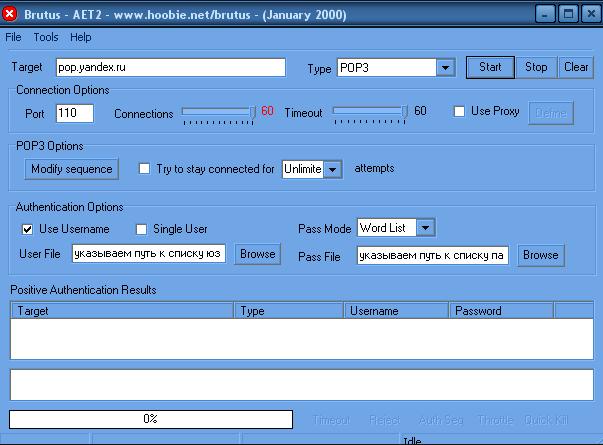

Setup-Programm für Schott BrutusAET2 Passwörter:

1) Öffnen Sie das Programm.

2) Auf dem Zielfeld Schreib pop.yandex.ru

3) Im Feld Typ wählen Sie POP3

Anschlussmöglichkeiten:

1) Port 110 gesetzt.

2) Anschlüsse auf den Maximal dh 60.

3) Timeout auf den Maximal dh 60

POP3-Optionen:

Nicht berühren =)

Authentifizierungsoptionen:

Wenn wir eine Liste von Myl'nikov Brutus wollen, dann brauchen wir einen Texter zu erstellen, rufen Sie es users.txt, dann die Listen der Benutzer zurückwirft.

Zum Beispiel:

Vasja_pupkin

abcdefgh

abcabc

Wir steigen in das prog gibt einen Haken in der Nähe der Benutzername setzen.

Verwenden Sie Benutzername: Geben Sie den Pfad zu der Liste der Benutzer.

Gehen Sie auf die Passwort-Liste ...

Erstellen Mittel Texter words.txt und schiebe Passwörter zu bekommen.

Zum Beispiel:

Kennwort

Pass

123

Wir steigen in das prog, und wählen Sie

Pass - Modus: Wortliste

Pass - Datei: den Pfad zur Passwort - Liste angeben.

Es ist auch leicht Myl'nikov auf mail.ru zu brechen nur in der Ziel setzen: pop.mail.ru und alles andere gleich.

Im Allgemeinen sollte alles wie im Screenshot aussehen:

paar hilfreiche Links von mir ...

Hashes: Entschlüsseln Passwörter

"Klicken Sie einmal Spoiler zeigen - klicken Sie erneut zu verstecken ..."

http://passcracking.com/

http://us.md5.crysm.net/

http://www.plain-text.info/

http://gdataonline.com/

http://www.milw0rm.com/md5/info.php

http://md5.t145.1paket.com/md5crack.php

http://www.securitystats.com/tools/

http://md5.rednoize.com/

http://md5crack.it-helpnet.de/

http://passcracking.ru/ru/index.php

http://ivdb.org/search/md5

http://www.xmd5.org/index_en.htm

http://ice.breaker.free.fr

http://shm.hard-core.pl/md5

http://www.hashchecker.com/?_sls=add_hash

http://md5.benramsey.com

http://md5.xpzone.de

http://www.csthis.com/md5/index.php

http://www.schwett.com/md5/

http://www.xeons.net/genesis

http://md5.geeks.li/

http://www.tmto.org/?category=main&page=search

http://www.md5database.net/

http://www.md5decrypter.com/

http://www.securitydb.org/cracker/

http://alimamed.pp.ru/md5/

http://www.hashreverse.com/

http://md5.overclock.ch/biz/index.php?p=md5crack&l=en

http://rainbowtables.net/services/results.php

http://0ptix.co.nr/md5

http://www.md5this.com/component/opt...pper/Itemid,8/

http://shm.pl/md5/

http://www.cmd5.com/english.aspx

http://www.md5encryption.com/

http://www.eus.ru/md5/?md5e=&md5

http://www.thepanicroom.org/index.php?view=cracker

http://rainbowcrack.com

http://www.antsight.com/zsl/rainbowcrack

http://www.und0it.com/

http://md5.overclock.ch/

http://www.panpan.org/2006/md5asp/HOME.ASP

http://www.bisix.tk/

http://www.md5hashes.com/

http://md5.mmkey.com/home.asp

https://www.astalavista.net/?cmd=rainbowtables

Wörterbücher:

"Klicken Sie einmal Spoiler zeigen - klicken Sie erneut zu verstecken ..."

http://www.mobilstar.ru/files/dict/

ftp://ftp.funet.fi/pub/unix/security/dictionaries/

http://www.phreak.com/html/wordlists.shtml

http://tpircs.anarxi.st/passwd.txt

http://www.acolytez.com/dict/

ftp://ftp.openwall.com/pub/wordlists/

ftp://ftp.ox.ac.uk/pub/wordlists/

ftp://coast.cs.purdue.edu/pub/dict/wordlists/

http://www.passwords.ru/dic.htm

http://getfile.biz/15660

http://www.outpost9.com/files/WordLists.html

ftp://ftp.cerias.purdue.edu/pub/dict/

http://www.insidepro.com/eng/download.shtml

http://www.insidepro.com/rus/download.shtml

http://www.passwords.ru/dic.php

http://neworder.box.sk/codebox.links.php?&key=passdict

http://acolytez.com/dict/

http://dim-ok.jino-net.ru/ps.tar.gz

http://advlamer.narod.ru/manual.htm

http://forum.antichat.ru/thread5087...2%E0%F0%E8.html

http://forum.antichat.ru/thread5101...2%E0%F0%E8.html

http://forum.antichat.ru/showthread.php?t=10814

http://forum.antichat.ru/showthread.php?t=5493

ftp://ftp.funet.fi/pub/unix/security/dictionaries/

http://www.phreak.com/html/wordlists.shtml

http://tpircs.anarxi.st/passwd.txt

http://www.acolytez.com/dict/

ftp://ftp.openwall.com/pub/wordlists/

ftp://ftp.ox.ac.uk/pub/wordlists/

ftp://coast.cs.purdue.edu/pub/dict/wordlists/

http://www.passwords.ru/dic.htm

http://getfile.biz/15660

http://www.outpost9.com/files/WordLists.html

ftp://ftp.cerias.purdue.edu/pub/dict/

http://www.insidepro.com/eng/download.shtml

http://www.insidepro.com/rus/download.shtml

http://www.passwords.ru/dic.php

http://neworder.box.sk/codebox.links.php?&key=passdict

http://acolytez.com/dict/

http://dim-ok.jino-net.ru/ps.tar.gz

http://advlamer.narod.ru/manual.htm

http://forum.antichat.ru/thread5087...2%E0%F0%E8.html

http://forum.antichat.ru/thread5101...2%E0%F0%E8.html

http://forum.antichat.ru/showthread.php?t=10814

http://forum.antichat.ru/showthread.php?t=5493

Links !!! Alle Verweise auf die Welt !!!

Auswahlmethoden für neue Passwörter

№1 Verfahren. "Brutus" / lang /

Die erste Methode werden wir brut (Brute Force) - die erschöpfende Suchmethode.

Was wir brauchen:

1. Programm BrutusA2 (WWWHack oder ähnliches) zu iterieren

2.Znat Adresse der eingehenden E-Mails (POP3) Mail-Dienst. Die Adresse finden Sie Hilfe oder FAQ auf der Website Mailer.

3.Takzhe gewünschte Wörterbuch Passwort (Passwörter Liste)

..

Vorteile: das Passwort wird immer gewählt werden! (Wenn nicht im Wörterbuch, die Brute-Force)

Nachteile: zu holen sein garantiert - ein paar tausend Jahre oder Millionen von Jahren in Anspruch nehmen.

..

Empfehlungen:

Da der Büste - dies ist ein langer Weg, und dass es irgendwie geschnitten, ist es notwendig:

a.Poyti und registrieren Sie sich auf der Mailer-Box, die Brutus sein wird. Bei der Registrierung achten Sie auf das Feld "Kennwort" ein. Ihre Aufgabe ist es, die Postdienstanforderungen für die minimale und maximale Kennwortlänge, um herauszufinden, und die Symbole verwendet (in der Regel neben oder schriftlich).

b.Otkryt Wörterbuch Passwörter (Ich ziehe es für solche Zwecke Raptor-Programm), sortieren Sie die Wörterbuch-Kennwortlänge (von dem kleineren zu größeren Längen), entfernen Sie die Passwörter, die, wie auch ungültige Zeichen nicht den Anforderungen des Postdienstes in der Länge passen.

v.Ispolzovat Daten aus der Methode "Sammlung von Informationen" (siehe. unten)

..

Hilfe für diejenigen , die kein Internet haben:

Brute Force (umgangs: Brute-Übersetzung: Brute Force) - Brute-Force-Passwort zu erraten. Beispiel für "Brute-Force":

aaa

aab

aac

...

ZZX

ZZW

zzz

usw.

Beispiel Zerschlagung "Wörterbuch":

abila

Abott

Abitz

Admin

usw.

dh wie viele Ihr Passwort zu erinnern, verwenden Sie eine sinnvolle und eingängige Wort, warum brauchen wir eine lange Zeit, um die Zeichen zu sortieren, wenn die schneller schaltet durch Worte?

ps Wo das nehmen hat (nach Methode):

BrutusA2 -> http://www.hoobie.net/brutus/brutus-download.html

Der Raptor -> http://madmax.deny.de/products/raptor/download.htm

pss Kennwörter haben oft gewählt - in einem anderen, zu trennen, Artikel.

№2 Verfahren. " Das Sammeln von Disk - Imaging" / erfordern Pflege /

Was wir brauchen:

Suchmaschinen:

http://google.ru

http://ya.ru

http://rambler.ru

http://aport.ru

http://yahoo.com

Wie es funktioniert :

Wir verstopfen unsere Seife in der Suche und suchen, wo sie auftritt. Gehen Sie und finden Sie alles, was (die auf jeder Website auftritt, die geschrieben und darum gebeten, dass wann, unter welchen Benutzername) Wir speichern und kopieren Sie in einem Notizbuch für die weitere Analyse.

Danach werden wir versuchen, allgemeine Schlussfolgerungen über die Interessen der Menschen zu finden (das Geburtsjahr, Spitzname, Name, Interessen, etc.) zu ersetzen, als Passwort zu analysieren und zu machen.

..

Empfehlungen:

Suchen Sie sollte auf allen Suchmaschinen sein wie die Voll Seife [email protected] und nur durch Login my_email

Erste Schritte auf dem Forum (fand seinen Benutzernamen (Nickname)): tyrkat der rechten Maustaste auf das Bild seines Avatars und den Pfad des Bildes sehen (und ganz plötzlich er nicht auf das Forum heruntergeladen wurde, und verwendet seine Lügen auf seiner Website (obwohl er sonst gehen und jemand könnte? )). Auch, klicken Sie auf sein Profil und das alles ist da - die gleiche Kopie in einem Notizbuch (es kann glänzen ICQ-Nummer und Geburtsjahr, Interessen, etc.). Sie nicht in Ihrem Profil vergessen (falls vorhanden) klicken Sie auf den Link "alle Beiträge". Lesen Sie sorgfältig. Vielleicht würde es einen Hinweis (die "geheime Frage" im Kopf zu halten). Alle informativ und unterscheidet sich von "GYG" "Lol" usw. - In einem Notebook.

Wenn Sie seine zweite Seife finden - sind wieder auf den Suchmaschinen.

Das gleiche gilt für ICQ (in einem Kreis auf den Suchmaschinen). Mit ICQ, vergessen Sie nicht, bei der [verboten link] zu sehen

Vergessen Sie auch nicht für Seife und nick schauen auf http://www.icq.com

Wenn seine ursprünglichen Spitznamen - AmSuPerrR auch Meilen auf den Suchmaschinen. Gerade als seinen Spitznamen Standard - Alex, dann 12 Millionen Seiten, die Sie unwahrscheinlich otsortiruesh sind schnell (wenn auch - mit und otsortirovyvaya Sie versuchen, Suchabfragesyntax "In den Ergebnissen suchen" kann).

Wenn in Ihrem Notebook möglicherweise anständige Liste der Informationen nakopirovan wird, von ihrer Form beginnen passvord es unter diesem Benutzerliste. Und: Geburtsjahr ist notwendig, um zu versuchen, in verschiedenen Formaten zu ersetzen. Zum Beispiel finden Sie, dass das Geburtsdatum 01.01.2005

Versuchen Sie die folgenden Optionen:

01012005

010105

112005

1105

Versuchen Sie auch Variationen (wo my_email - seinen Benutzernamen):

my_email2005

my_email05

oder:

egoimya2005

egoimya05

usw.

Ersatz einfach. Kopieren Sie einfach in ein Notizbuch "zerlegbaren" in den Worten einer Spalte, und versuchen, die jeweils zu schreiben ein paar Optionen gefunden. Und dann kann man die Methode des "Brutus" verwenden

Überprüfen Sie auch "zweite Myly" zum Thema gefunden, ob sie existieren. Es kann sein, dass sie für eine lange Zeit registriert sind, und dann verloren sie die Notwendigkeit. Dann registrieren Sie es für sich selbst, und Sie versuchen, sein Passwort in Foren wiederherzustellen, Chats, Kataloge etc.

№3 Verfahren. "Password Recovery" / manchmal wirksam /

Wie es funktioniert :

Erstens haben wir an die Post klettern und klicken Sie auf den Link "Passwort vergessen" (Oder ähnlich). Schauen Sie, was es eine geheime Frage.

Wenn zum Beispiel "Mein Lieblingsessen" können die Mädchen versuchen, das Wort zu ersetzen - Eis

Wenn das "Geburtsjahr Großmutter", "Passnummer", "Mädchenname der Mutter" - dann 111 versuchen, 123, 12345, Geburtsjahr, um, dessen Passwort ist "wie" vielleicht die Antwort wird das Jahr der Registrierung von Seife, gut usw. Da es nicht oft von denen begegnet, die das Geburtsjahr kennen, und Großmutter Mädchenname der Mutter erinnerte. Mit der Nummer des Passes schwieriger, wie manche es tun nehmen und stechen gerade durch sie. Aber noch, versuchen 111, 123 ...

Auch hier können Sie helfen, die Daten in der Methode der "Sammeln von Disk-Imaging" gesammelt kühlen.

Hinzugefügt (Eco [L] og):

Manchmal kann die geheime Frage sein, eine solche Art hier: 1234567qwerty

Dann, in einigen Fällen, und die Antwort kann 1234567qwerty sein

Oder ähnlich, von "auf der Clave Nudel" rekrutiert (zu holen diese fast nicht real)

№4 Verfahren. "Von einem anderen Dienst Wiederherstellen" / eilen und das Passwort von der Seife Sie nehmen können, und die Basis des Forum / Chat /

Der springende Punkt ist, dass das Passwort auf der Seife härter als das Passwort des Forums zu holen, Chat, Dating-Dienste usw. liv.zhurnala dh er von den besuchten Orten oder ein Besuch in deren Seife "wieder herzustellen." Daher - gehen wir um die ganze Websites, Foren, etc. die in unserem Blickfeld sind, wenn die Methode der "Zusammen Disk-Imaging". Schauen Sie, was ist zum Beispiel für das Forum und schon reduzieren wir unser Problem Schwachstellen in diesem Forum zu finden (die gleiche google.ru verwenden)

Wir haben eine Chance (nicht groß, aber es gibt eine Chance), dass das Passwort des Forums nähern und Seife.

№5 Verfahren. "Trojaner" / erfordert Geschick /

Die Methode spricht für sich. Das Problem reduziert sich auf vparivaniya Trojan oder jedem Thread von Keyloggern (die Sie haben jeweils sollte), und die Erwartungen ihrer Berichte (Protokolle).

Hier helfen vparivaniya gute Praktiken "Software-Schwachstellen" und "SI / Social Engineering /"

№6 Verfahren. "Schwachstellen in Software" / erfordert entsprechende Kenntnisse /

Es ist wahrscheinlich eine Hilfsmethode für die Methode der "Trojaner". Um Troyan vparit, müssen Sie viel Mühe gegeben. Aber es wird einfacher, wenn Sie die aktuellen Sicherheitslücken in der Software kennen. Diese Browser, E-Mail-Programme (Outlook, The Bat !, etc.), vielleicht ICQ. Dann wird Ihre Aufgabe Links reduziert werden, um vparivaniya zu einem Faden Ihrer Website, die, wenn sie im Browser der Besucher durch eine Sicherheitslücke nähern Trojan zu laden und auszuführen. Oder "Speshal" gebildet Briefe senden.

№7 Verfahren. "Die Verletzlichkeit der Postdienste" / erfordert auch das Wissen oder die Fähigkeit , eine Suchmaschine zu verwenden /

Methode der Mail-Dienste direkt auf die Sicherheitsanfälligkeit in Zusammenhang. Sie tauchen gelegentlich gelegentlich. Von E-Mails zu senden, zu beobachten, welche Browser-Benutzer-Einstellungen von jedem Thread ersetzt werden, und bis vor kurzem Finta Abfangen Paket das Passwort Ihrer Mailbox ändern, ändern Sie es (das Paket) und das Passwort an die richtige Box ändern. Nun, usw.

№8 Verfahren. "Haben Hunderte von Rubel, Freunde warten" / Overhead. erforderlich , um einen Job und wm-Geldbeutel zu haben /

Kommen Sie auf okolohakersky Website und für nicht spezifizierte Schadenersatz zu fragen: "erinnern" Ihr Passwort ein. Aber dann vorsichtig sein, wenn so viel geschiedenen Wurf zahlen (so dass es geschieden sind - sie waren schon immer).

..

Empfehlungen:

Nie übersetzen Vorauszahlung (100% ige Garantie, dass das Passwort "erinnert" nicht zu geben, eine (oder genauer gesagt - einige Leute es geben kann, aber es ist eine Seite, wenn Sie sie Zahlung geben - vor oder nach, und sie meist wird sie nach Ausführung des Auftrages genommen. )).

Als Beweis, VEDIS nicht, dass ein Brief an Sie mit der richtigen Mailbox gesendet wurde.

Auch VEDIS sofort, wenn der Nachweis über die Regelung sein wird:

Sie sind mit dem rechten Feld, jeder Brief geschickt, und Sie dann (nach einer Weile), um den Text dieses Briefes senden.

Was den Schutz des Werfens, können Sie das Programm "durch Garantie" oder ein System verwenden, das höher ist, aber die raffinierte ein wenig:

1. Sie verhandeln, wenn Sie beide online sind.

2.Ty auf "erforderlich" Sie Seife Sie eine Textzeichenfolge senden, und Sie müssen sofort einen beliebigen Text berichten Sie gesendet.

Dann wird zumindest gibt es eine Garantie, dass die Seife unter Kontrolle. Aber mit dem Geldtransfer - verhandeln selbst.

Methode №9. "Seien Sie nicht hundert Rubel haben, und hundert Freunde" / Fähigkeit Start Dating /

Gerade habe einen guten Freund (admin, Unterstützung oder besser Direktor) arbeiten oder ins Büro, wo Seife oder Bereitstellung von Hosting / inet Büro, wo Seife.

Na ja, oder ein Freund von einem Thread FSB FAGCI, das Amt des "K" (P), die ihre Kompetenzen überschreiten riskiert, um das Passwort von der Beförderung von Postdienstleistungen erfahren, und Sie informieren.

Das ist sehr schlecht und die falsche Methode. Und praktisch sehr selten (Gott sei Dank)

Oder haben Sie einen Freund - admin Forum, Chat, etc. in dem die Person sitzt. Wenn Sie nicht wissen, stören Sie nicht den Faden um ihn zu treffen ...

№10 Verfahren. "SI / Social Engineering /" / die genaueste Methode. Es erfordert die Fähigkeit , das Problem zu setzen zu analysieren. brauchen Ausbildung /

Viele zuvor beschriebenen Verfahren, jedenfalls reduziert und dann mit dieser Methode schneiden. Das gleiche - diese Methode erfordert einige der anderen Methoden (wie "Sammeln von Informationen", "Post-Service-Schwachstelle", etc.)

Es ist die umfangreichste und verzweigte Verfahren. So jetzt kratenko, und dann in einem separaten Artikel platziert.

Das allgemeine Gefühl verringert werden, um sicherzustellen, dass das Passwort auf der Seife direkt vom Eigentümer lernen. Entweder ihn überzeugen, jede gewünschte Aktion (die gleichen garantierten Start Troyan) durchzuführen.

Mit "vom Host direkt lernen" bedeutet, dass der Eigentümer selbst das Passwort ist, dass Sie "Bericht". Aber er war gar nicht bewusst, dass es ohne zu wissen, er hat es dir (und vielleicht verstehen, aber später).

ps Über SI-Methode und seine podmetody - nächste. Artikel (wenn es einen Wunsch und Interesse)

№11 Verfahren. "Haha er ist so ein Bedürfnis?" / Lang, aber relativ einfache Methode /

Die Methode - den Eigentümer zu zwingen, freiwillig auf die Mailbox zu geben (manchmal, weil es notwendig ist, um die "Wiederherstellung" ist nicht zu lesen, und das richtige Feld zu haben). Und einfacher, es zu tun - nur die Box regelmäßig Spamming. Wenn der Besitzer der Box nicht zu ist seket wie loswerden der Spam zu bekommen, ist er müde nach ein paar Wochen aus der Box aus den Tonnen von E-Mails zu schaufeln oder zu reinigen, und er wird es werfen. Ein Postdienste sind nicht Gummi. Wenn die Grenze des Weltraums für die Box zu sein, und wenn es nicht besucht wird, dann wird dieses Feld schließlich entfernt werden.

Und schließlich eine alternative Methode

№12 Verfahren. "Angst" / Krimi /

Fangen Sie den Eigentümer in der Tür ...

von antichat.ru

Kommentare

Kommentar nicht vergessen , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit ihre Meinung nicht teilen, und die Anonymität des Internets, ändert sich nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.