Wir fangen einen Spion oder "Wo sind die Computer sendet die E-Mail ..."

Es ist jetzt schwierig, jemanden zu finden, der nicht von dem Wort "Trojaner", und wenige sind es andere Programme, die diskret von dem Benutzer ausgestoßen, die die alte oder von ihm gehört hat. Als nächstes werde ich darüber schreiben, wie diskret den Typ des "Trojanisches Pferd" Programm senden, wer und was (zB Ihr Passwort), um herauszufinden. Prntsipe Aktionen dieser Programme liegt darin, dass ein Angreifer Zugriff auf Dateien und Ordner, eine Festplatte verfügt, können verschiedene Anwendungen auf Ihrem Computer und "Fotografieren" Bildschirm laufen. Trojan besteht aus zwei Programmen: einen Server und klient.Server ist ein Programm, das auf das Opfer die Maschine läuft und führt Client-Befehle. Ein Kunde wird auf den Eindringling verwenden, gelingt es ihm, den Server. Im Falle eines Computerprogramms geschrieben, mit dem Betriebssystem automatisch gestartet und unsichtbar starten. Trojaner kann mit einem harmlosen Programm aus dem Internet zusammen heruntergeladen werden, ist Er klebte es .Verwendung Trojaner ist einfach, es notwendig ist, das Opfer die Server-Software laufen zu lassen (wenn Sie in einem lokalen Netzwerk sind, und es ist möglich zu kommen und laufen  ) In der Client-Teil der IP-Adresse des Opfers eingeben Drücken Sie dann die Verbindungs .....

) In der Client-Teil der IP-Adresse des Opfers eingeben Drücken Sie dann die Verbindungs .....

Schutz: Verwenden Sie die neueste Antivirus-AVP, DrWeb und laufen nicht unbekannte Programme (vor allem mit der Post kam), sowie ein Programm mit einem DOS-Symbol (das blaue Quadrat). Als eine effektive Methode des Schutzes ist eine Firewall

Wie Sie Ihre Kennwörter Trojaner schicken

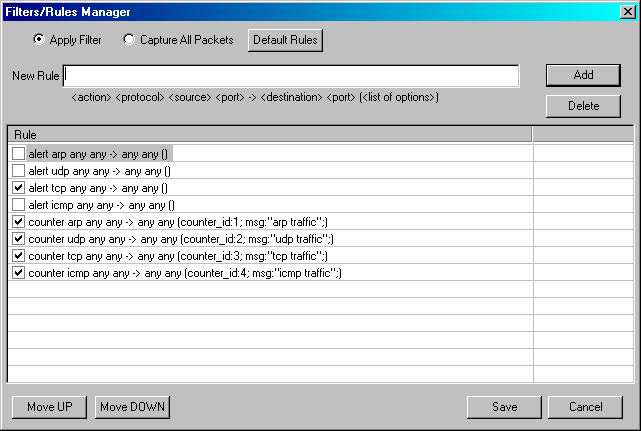

Wie andere E-Mail-Programme Trojaner zum Senden von Nachrichten über SMTP (Simple Mail Transfer Protocol), das heißt senden kann ein Schreiben, das Programm verbindet sich mit dem SMTP-Server und sendet diese, die am interessantesten ist, dass dieser gesamte Prozess mittels Sniffer zurückgeführt werden. (Sniffer ist ein Programm , das "fängt" die notwendigen Informationen, in das Netzwerk übertragen und eine separate Maschine , wenn es gesetzt ist, dh Sie überwachen können , welche Daten gesendet und empfangen Sie Ihren Computer), werde ich das Beispiel eines Sniffer Netzwerk Spion, betrachten allgemein Sie können jeden Sniffer unter Windows verwenden. Zuerst müssen Sie Net Spy, zu konfigurieren, so dass nur die Informationen angezeigt werden wir brauchen, und Utility-arp, icmp ... Pakete ignoriert, weil es notwendig ist, um das Programm auszuführen und die Filtereinstellungen eingeben: Menü "Optionen" It "Regeln verwalten ... "

dh TCP wird nur.

Wenn der Trojaner das Passwort schicken? natürlich, wenn sie mit einem Internet kombiniert, und es ist möglich, dass nur dann, wenn eine neue Verbindung, und mit ihm ein neues Passwort. Also haben wir eine andere DFÜ-Verbindung, ein Passwort erstellen Anti-  ist, dass der "Hacker" einen Brief von seinem Trojan erhalten

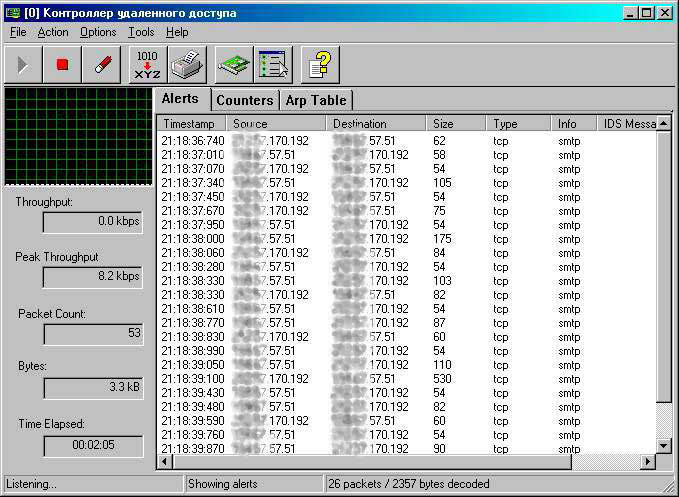

ist, dass der "Hacker" einen Brief von seinem Trojan erhalten  Öffnen Sniffer und führen Sie es (drücken Sie den grünen Pfeil), eine Verbindung mit einer Internetverbindung durch den alten, und freuen uns auf, wenn der Trojaner-Server starten wird unsere Passwörter zu senden, nachdem etwa eine Minute, vielleicht mehr, werden Sie in etwa wie folgt zu sehen:

Öffnen Sniffer und führen Sie es (drücken Sie den grünen Pfeil), eine Verbindung mit einer Internetverbindung durch den alten, und freuen uns auf, wenn der Trojaner-Server starten wird unsere Passwörter zu senden, nachdem etwa eine Minute, vielleicht mehr, werden Sie in etwa wie folgt zu sehen:

dh NetSpy zeichnet alles auf, der SMTP-Server übertragen wird, und jetzt ist es nicht schwer, die Informationen zur Verfügung zu wissen, wer und was gesendet wurde  Jede Zeile zeigt ein Paket: in der ersten Spalte geschrieben wird, während in der zweiten IP-adreskompyutera Pakete senden in tretem- IP-Adresse des Ziels ein. Wenn Sie auf die "Aktion" Menü gehen und dort wählen Sie "Resolve IP" die IP-Adresse wird die übliche Form sein, und es wird deutlich, wie SMTP-Server ein Programm nutzt E-Mail senden. Dann kommt die Auflösung und am Ende des angegebenen Typs, haben wir es, dass die SMTP- wenn klar ist, dass es sendet Mail, aber wenn beispielsweise POP3, IMAP4, diese Zustellung von Briefen aus dem Server, sowie HTTP und klar .... Doppelklicken Sie nun auf jeder Linie, können Sie "decode" dieses Paket oben auf der Liste aufgeführt Informationen über sie: MAC- und IP-Adressen aus und wohin er ging, Protokolltyp, TTL, Größe usw. und an der Unterseite der übertragenen Informationen. Wählen Sie die größten Pakete und suchen (um von einem Paket zum anderen zu bewegen ist möglich, mit Hilfe von Pfeilen "vperd", "zurück" in das offene Fenster mit entschlüsselten Paket) sie den Nachrichtenkopf mit der Adresse des Empfängers sowie den Text des Briefes finden.

Jede Zeile zeigt ein Paket: in der ersten Spalte geschrieben wird, während in der zweiten IP-adreskompyutera Pakete senden in tretem- IP-Adresse des Ziels ein. Wenn Sie auf die "Aktion" Menü gehen und dort wählen Sie "Resolve IP" die IP-Adresse wird die übliche Form sein, und es wird deutlich, wie SMTP-Server ein Programm nutzt E-Mail senden. Dann kommt die Auflösung und am Ende des angegebenen Typs, haben wir es, dass die SMTP- wenn klar ist, dass es sendet Mail, aber wenn beispielsweise POP3, IMAP4, diese Zustellung von Briefen aus dem Server, sowie HTTP und klar .... Doppelklicken Sie nun auf jeder Linie, können Sie "decode" dieses Paket oben auf der Liste aufgeführt Informationen über sie: MAC- und IP-Adressen aus und wohin er ging, Protokolltyp, TTL, Größe usw. und an der Unterseite der übertragenen Informationen. Wählen Sie die größten Pakete und suchen (um von einem Paket zum anderen zu bewegen ist möglich, mit Hilfe von Pfeilen "vperd", "zurück" in das offene Fenster mit entschlüsselten Paket) sie den Nachrichtenkopf mit der Adresse des Empfängers sowie den Text des Briefes finden.

Wie Trojan aktualisiert

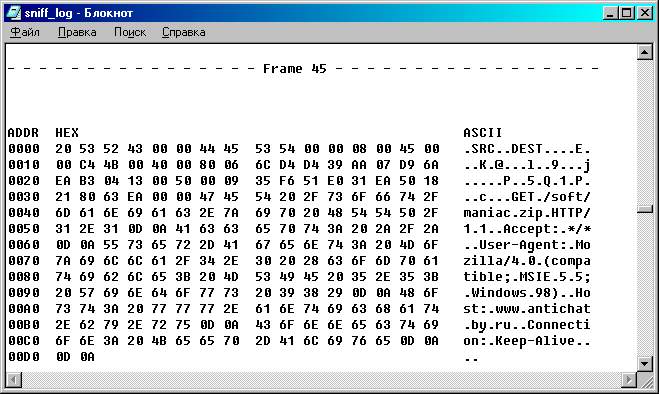

bestätigen auch Abonnement-Passwörter in vielen Trojaner ist eine Funktion der "Selbsterneuerung" wird, wenn es von einer Internet-Datei herunterlädt und führt es aus, wenn es in Sniffer-Box ist, noch Packs erscheinen http übertragen Protokoll (Port 80) Wie in der vorherigen Fall ist es notwendig, alle um die Datei zu halten, dann wieder verwenden, um die Suche nach dem Text, diesmal ist es notwendig, für das Wort zu suchen "GET" nach Stellen sie die gewünschte Adresse:

Kommentare

im Auge kommentierte halten , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit und die Anonymität des Internets, ändert ihre Meinung nicht teilen, nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.