Jede Website kann Informationen über die öffentlichen beliebte Dienste erhalten Sie angemeldet sind

Entwickler Robin Linus auf seine Seite in der Seiten GitHub (auf den folgenden Link Besuch unsicher und es wird nicht empfohlen , einen Job zu erledigen, da neben dem sichtbaren Teil der Service - Seite überprüft , um zu sehen , wenn Sie auf Websites für Erwachsene sind angemeldet sind, und es wird in den Protokollen Firewall als Versuch bleiben zu bewegen ) demonstriert , wie Webseiten , die auf Sie "Printmedien" entfernt werden kann , die einen Datensatz von dem, was beliebt Dienstleistungen für die Besucher angemeldet auch ohne Genehmigung der besuchten Seite halten wird.

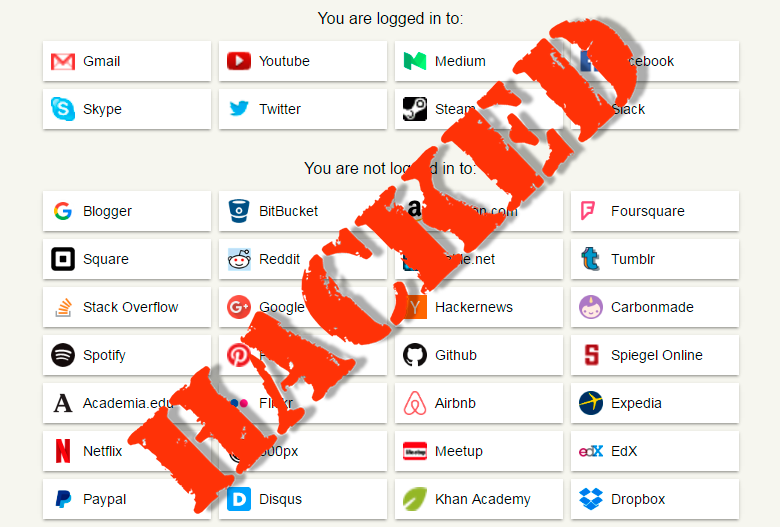

Für den Autor der Publikation "Printmedien" ist wie folgt und ist absolut wahr:

Und es ist sehr unangenehm.

Was ist die Essenz

Um mit den Autor Anmerkungen erklären, wie das Verfahren für die auf die Login-Fenster weiterzuleiten.

Wenn wir auf den Link https://www.facebook.com/bookmarks/pages im Inkognito - Modus gehen, dann werden wir automatisch zum Login - Bildschirm umleiten an:

https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com%2Fbookmarks%2Fpages

Notieren Sie den zweiten Teil des Verbindungstyp:

https% 3A% 2F% 2Fwww.facebook.com% 2Fbookmarks% 2Fpages

Dies ist die URL, auf die wir zurückkommen, nachdem wir das Genehmigungsverfahren auf Facebook weitergeben. Aber wenn wir die URL umleiten zur Login - Seite , wenn wir auf der Website angemeldet haben , dann haben wir sofort auf den Lesezeichen / Seiten.

Noch einmal:

- Wenn wir noch nicht angemeldet haben, und schalten Sie https% 3A% 2F% 2Fwww.facebook.com% 2Fbookmarks% 2Fpages, dann kommen wir zum Login-Bildschirm.

- Wenn wir angemeldet sind, dann würden wir den gleichen Link oben rechts auf https://www.facebook.com/bookmarks/pages erhalten.

Wie, alles ist logisch.

große Ressourcenrichtlinien, wie Facebook, damit die Daten nicht von der Anforderung zu erhalten, da die Verbindung ist auf HTTPS. Allerdings können wir jedes Bild mit einer Domain zu erhalten, wenn Sie einen Verweis auf sie in der login.php? Next = angeben. Natürlich bekommen die Bilder des FB nicht zu ziehen, weil fast alle Bilder in sozialen Netzwerken speichert bei fbcdn.net kann jedoch "Klopfen" auf das Logo von Facebook - favicon.ico:

https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com%2Ffavicon.ico

Und auf der Website, um sie zu verschleiern, von img-Tag wie:

<Img src = "https://www.facebook.com/login.php?next=https%3A%2F%2Fwww.facebook.com%2Ffavicon.ico">

Es sieht wie folgt aus:

Wenn die oben genannten Sie hier sehen, ist ein FB-Symbol ( ) Herzlichen Glückwunsch, wir nur dafür gesorgt , dass Sie bei Facebook (Scheck) angemeldet sind.

Wenn Sie nicht sehen, das Bild oder nicht progruz ein Symbol zurück (

Das), entsprechend, Sie sind nicht bei Facebook angemeldet.

Das), entsprechend, Sie sind nicht bei Facebook angemeldet.

Die letzte Operation dieser Sicherheitsanfälligkeit, wie folgt:

<Img onload = "alert ( 'angemeldet zu fb')" onerror = "alert ( 'nicht angemeldet zu fb')" src = "https://www.facebook.com/login.php?next=https% 3A% 2F% 2Fwww.facebook.com% 2Ffavicon.ico ">

Mit diesen einfachen Manipulationen mit Symbolen Informationen darüber zu sammeln, welche Leistungen sind das Publikum von der Website ohne ihr Wissen. Dieser Mechanismus funktioniert für fast alle wichtigen Web-Dienste, weil sie alle auf die Hauptdomain ihre Symbole halten.

Diese Sicherheitsanfälligkeit kann als eine der Stufen der anderen Arten von Angriffen, wie gebrauchs ClickJacking oder ProfileJacking .

Reaktionsdienste

Das Problem des Zugangs zu Informationen über das, was andere Dienstleistungen, die von Personen verwendet werden, ist seit langem bekannt, aber von den meisten Unternehmen ignoriert. Hier sind die Antworten auf ihre Fehler erhalten, berichtet Robin auf eine Reihe von wichtigen Dienstleistungen und sozialen Plattformen.

Facebook:

Vielen Dank für Ihre Berufung. Dieses Problem wurde mit der Gruppe, die für die Sicherheit in Facebook und den Fehler diskutiert wurden, können nicht in der Bug Bounty-Programm teilnehmen. Es gilt nicht für einen bestimmten Benutzer Facebook. Die Fähigkeit, zu wissen, wo ein Benutzer angemeldet ist, angemeldet auf der Website auf keine Sicherheitsbedrohung darstellen. Auf jeden Fall schätzen wir Ihren Bericht und freuen uns von Ihnen anderen Fehlermeldungen zu hören.

Twitter:

Vielen Dank für Ihren Bericht. Natürlich sieht es interessant, aber ich sehe nicht, wie dieses Problem eine Bedrohung für die Sicherheit von Twitter und seine Nutzer darstellen. Also, ich habe Angst, dass die Frage geschlossen betrachtet werden kann und zu qualifizieren, in dem Bug Bounty-Programm teilnehmen kann es nicht. Vielen Dank für Ihre Sorge um die Sicherheit von Twitter.

Yahoo:

Vielen Dank für das Schreiben. Dies ist ein bekanntes Problem, das wurde bereits Emer Grossman erwähnt . Wir denken darüber nach, wie es in der Zukunft zu lösen.

Platz:

Vielen Dank für Ihre Kontaktaufnahme. Wir kamen zu dem Schluss, dass diese Frage ein minimales Risiko darstellt und damit alle Änderungen am Code für seine Entscheidungen nicht getroffen werden.

Dropbox:

Vielen Dank! Wir werden diese Bedrohung betrachten.

Tatsächlich sind die meisten von der Lage des Service ist klar - wenn die Sicherheitslücke nicht auf den Diebstahl von persönlichen Daten führt / Kontoinformationen / keinen Zugriff auf jede Datenkategorie geben, ist es nicht anfällig.

UPDATE

In Opera speichert Einstellung Cookie blockiert Websites von Drittanbietern: https://imgd.ru/image/uchm, und wenn es ausgeschaltet ist, "wird alles klar."

Via habrahabr.ru/post/312636/

Kommentare

im Auge kommentierte halten , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit und die Anonymität des Internets, ändert ihre Meinung nicht teilen, nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.