Dienstprogramme für die Überwachung, Computer-Spionage

Nicht immer Glauben Sie überhaupt ein Gefühl der Angst um die Sicherheit von vertraulichen Daten auf Ihrem Computer? eilen, um Sie nicht zu beantworten, müssen Sie keine vertraulichen Informationen. Wenn Sie glauben, dass Sie "nichts zu stehlen", werden Sie wahrscheinlich falsch sind. Wenn Sie mindestens einmal einen Kauf im Online-Shop gemacht, per Kreditkarte oder elektronischem Geld zu bezahlen, dann ist Ihr Computer - es ist Köder für einen potentiellen Dieb.Das Problem besteht, und die ideale Lösung für sie ist noch nicht erfunden worden. Natürlich gibt es verschiedene Möglichkeiten auf, viele von ihnen haben wir immer wieder gesagt auf 3DNews Seiten sensible Daten, wie zum Beispiel die Beschränkung der Zugriffsrechte auf das System, Anti-Virus-Software, Firewalls und so weiter. Zu schützen. Allerdings verlassen sich voll und ganz auf Viren- und Datenschutz Passwort wäre etwas vermessen sein. Neben der Gefahr einer Virusattacke, gibt es eine Bedrohung durch eine andere Art, durch den menschlichen Faktor verursacht. Was passiert während der Abwesenheit von Ihrem Arbeitsplatz? Vielleicht, bis Sie Ihre Tasse Kaffee in der Cafeteria während der Mittagspause bei der Arbeit fertig zu trinken, jemand liest Ihre E-Mails?

von einem fremden Computer sogar für ein paar Minuten zur Verfügung zu haben, ein erfahrener Benutzer die interessante Informationen leicht alle herausfinden können - Geschichte der Verhandlungen über ICQ, E-Mail, eine Liste von Passwörtern im System, Links zu Ressourcen verwendet, die von Benutzern betrachtet werden, nicht den Zugang zu Dokumenten zu erwähnen, auf der Platte.

Auf den Dienstprogrammen, die Bespitzelung zu helfen, und wird in diesem Bericht diskutiert. Solche Programme können bei der Arbeit verwendet werden Mitarbeiter Zeit zu überwachen und zu Hause als Mittel zur elterlichen Kontrolle oder als Werkzeug, um Informationen über das Privatleben Ihrer Hälfte zu erhalten.

Beachten Sie, dass aufgrund der Besonderheiten von Spyware, Firewalls und Anti-Viren-Software oft sehr verdächtig Er ist oft sie auf Malware nehmen. Entwickler einiger Dienstprogramme sogar einen Hinweis auf ihren Websites setzen. Jedoch einmal in den meisten Fällen genügt Firewall-Konfiguration durchzuführen, und je mehr er dem Spion reagieren wird nicht sein.

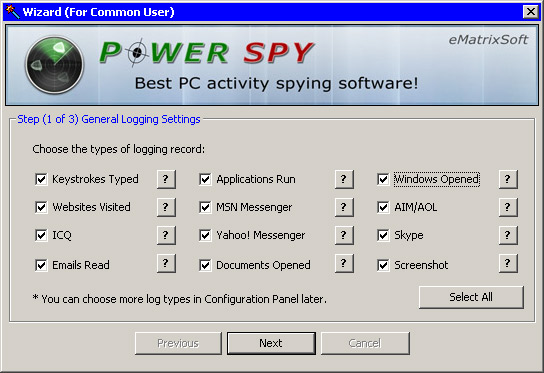

Power Spy 2009

Entwickler: eMatrixSoft

Größe: 5 MB

Distribution: Shareware

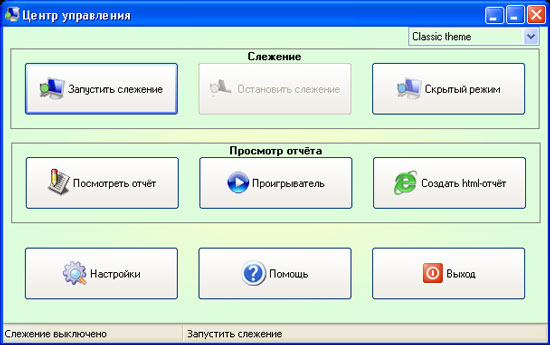

Power Spy-Software kann universell Spion bezeichnet werden. Es ist geeignet für die Überwachung der Arbeitsplätze der Mitarbeiter und das Kind am Computer zu überwachen, und was auf einem Heim-PC in Ihrer Abwesenheit die Frau zu lernen.

Das Programm kann alle Tastatureingaben aufzeichnen, Screenshots der Windows-Benutzer speichern Sie die Adresse der besuchten Websites, Nachrichten versenden, per E-Mail und über Instant Messaging (MSN Messenger, Windows Live Messenger, ICQ, AOL Messenger, AIM, Yahoo zu beheben ! Messenger, Windows Messenger und Text-Chat Skype). Darüber hinaus ist es möglich, alle Benutzer zu speichern, öffnet sich ein Fenster, das Starten von Anwendungen, getippt Passwörter und Informationen, die in der Zwischenablage gespeichert.

Im Stealth-Modus ist Power Spy für den Benutzer völlig unsichtbar, erscheint es nicht in der Liste der laufenden Anwendungen, zeigt nicht das Symbol in der Taskleiste, ist es nicht in der Liste der installierten Programme und im Menü "Start", und zusätzlich kann der Ordner, in dem Power Spy installiert wurde auch versteckt. Zur Unterbrechung des Programms oder zu deinstallieren, ein Passwort einzugeben, und Sie können das Programm über das Fenster deinstallieren. Der Administrator kann das Programmfenster führen mit den gesammelten Daten durch eine bestimmte Tastenkombination drücken. Informationen über die Aktivität auf dem Computer in einer bequemen Form präsentiert: Screenshots können in den Diashow-Modus angezeigt werden, Informationen über die Tastenanschläge in chronologischer Reihenfolge auf die Anwendungen und Fenster auf der Registerkarte E-Mail organisiert werden, ist der Text der Briefe, die der Benutzer lesen und senden. Darüber hinaus speichert das Programm den Inhalt aller Dokumente, mit dem Sie arbeiten. Und, wenn eine Datei mehrmals geöffnet wird, sparen Power Spy es einmal, was die Größe des Berichts reduziert.

Darüber hinaus können Sie die Power Spy für das Senden von Berichten per E-Mail im HTML-Format zu konfigurieren oder auf FTP-Server hochladen.

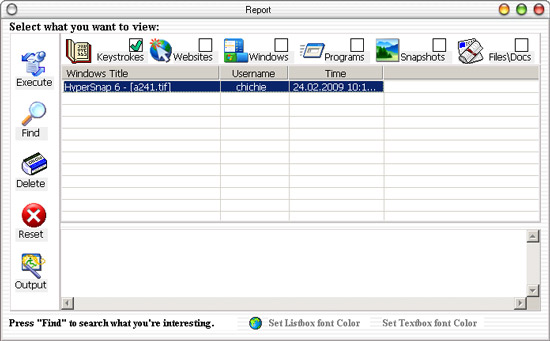

Echt Spy Monitor 2.89

Entwickler: ShareStar

Größe: 1,4 MB

Distribution: Shareware

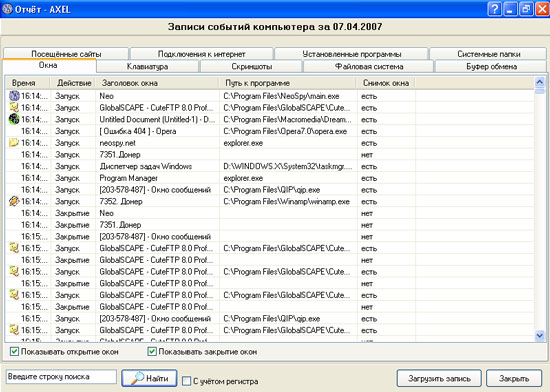

Ein weiteres Werkzeug, das Ihnen hilft, sich bewusst sein, wer, was und wann trifft sich der Computer. Das Programm unterstützt mehrere Windows-Konten und Abrechnungs Bericht zeigt, was der Benutzer bestimmte Aktionen auszuführen. Im Zuge der Programmeinstellungen können Sie die Konten auswählen, die mit dem Programm wird automatisch gestartet.

Berichte zusammengestellt von Real Spy Monitor, sind Informationen über alle Tastatureingaben und Fenstertitel, die festgelegt werden; über besuchte Websites (Adressen, Header, Downloadzeit); ein zu öffnendes Fenster (Titel, Pfad zur ausführbaren Programm) und Dateien; Anwendungen mit der Zeit des Hoch- und Herunterfahren auszuführen. Außerdem schreibt das Programm die Nachrichten zwischen Benutzern IM-Clients ausgetauscht werden, und in bestimmten Zeitabständen können Screenshots zu machen.

Die gesammelten Daten können im Programmfenster (so genannte Verknüpfung betrachtet werden

Wenn Sie ein Programm verwenden, Aktivitäten für Kinder zu überwachen, werden Sie schätzen die Möglichkeit, Filter auf den Run-Anwendungen und offenen Stellen zu installieren. Bei der Einstellung von Real Spy Monitor können Sie den Pfad angeben Dateien ausführbare Datei, die nicht von einem bestimmten Benutzer ausgeführt werden können. Wie für Websites können Sie bestimmte Ressourcen blockieren, die "schwarze" Liste der vollständigen Adresse einer Ressource zu machen, oder ein Schlüsselwort, das Programm auf der Seite aussehen wird. Für kleine Kinder, können Sie strengere Beschränkungen - Zugriff nur auf die Orte, die in der "weißen" Liste erscheinen.

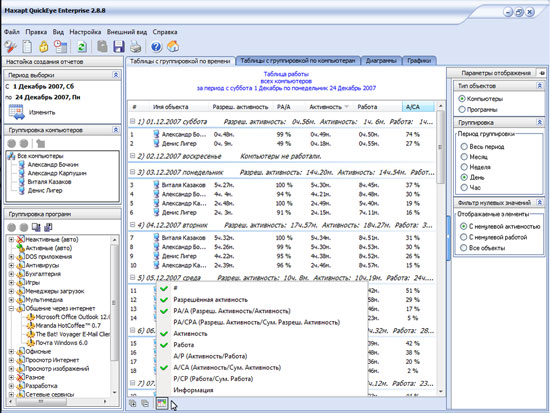

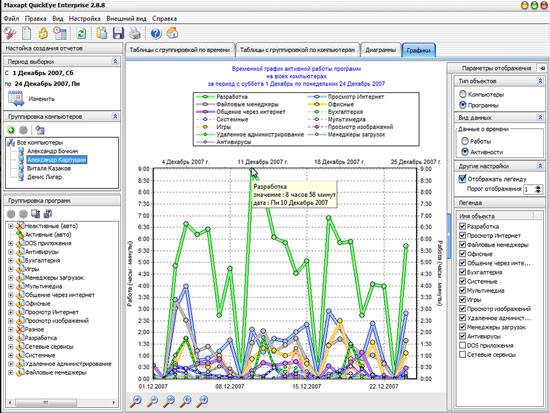

Maxapt QuickEye 2.8.8

Entwickler: STBP "Maksapt"

Größe: 5 MB

Distribution: Shareware

Wenn einige andere Programme dieser Überprüfung gleichermaßen gut verwendet werden können, um die Handlungen der Mitarbeiter des Unternehmens zu überwachen und verfolgen von Benutzern auf Ihrem PC zu Hause zu halten, konzentriert Maxapt QuickEye in erster Linie auf Business-Anwender. Die Betonung es in Werkzeuge gelegt für die Anzeige und Analyse von Berichten. Aus diesem Grund kann der Chef schnell herausfinden, wie viel Zeit jeder Mitarbeiter aktiv am Computer arbeitet, und wie das Programm auszuführen. Interessanterweise fängt Maxapt QuickEye nicht nur offene Anwendungen, sondern berücksichtigt auch, ob die aktive Arbeit mit ihnen durchgeführt. Wenn also ein Anwendungsfenster den ganzen Tag geöffnet ist, aber nur mit ihm für eine halbe Stunde gearbeitet, dann zeigt Maxapt QuickEye es in dem Bericht.

In Maxapt Fenster QuickEye Anwendungen, die Benutzer arbeiten, nach Kategorie gruppiert. So wird in der Kategorie "Spiele" oder "Kommunikation über das Internet" gehen, können Sie haben schon seit einiger Zeit aktiv, welcher Computer in solchen Programmen zu sehen. Alle Daten können mit einem Computer oder einer Gruppierung in der Zeit in einer Tabelle dargestellt werden. Darüber hinaus kann der Bericht als Diagramm oder ein Diagramm zu sehen.

Berichte Maxapt QuickEye zur Verfügung gestellt und enthalten Informationen über die Anwesenheit der Mitarbeiter am Arbeitsplatz. Das Programm fängt den Moment des Eintritts in das Betriebssystem, den Computer auszuschalten, bewegen Sie es zu schlafen, und zählt dann automatisch die Anzahl der Stunden und Minuten am Computer Offizier verbrachte. Zur gleichen Zeit von der Gesamtzeit, wenn der Computer eingeschaltet wurde, wird Zeit abgezogen, wenn er im Ruhezustand war.

Mit Maxapt QuickEye können nicht nur Berichte darüber erhalten, was die Mitarbeiter ihre Arbeitszeit verbringen, aber auch die Verwendung von einigen Anwendungen zu beschränken. Das Dienstprogramm kann für jeden Mitarbeiter Liste der erlaubten und verbotenen Programmen gebildet werden, einen Zeitplan für die Arbeitszeit zu etablieren.

Mipko Employee Monitor 5.0.4

Hersteller: LLC "MIPKI"

Größe: 4,8 MB

Distribution: Shareware

Frühere Mipko Programm Employee Monitor namens KGB Keylogger. Der Hauptvorteil dieses Werkzeuges auf verschiedenen keyloggers ist, dass die Verfolgung der Aktivität der Ferne durchgeführt werden kann. Auch bei der Installation warnt das Installationsprogramm für das Vorhandensein von Anti-Virus-System und die Notwendigkeit der richtigen Einstellung zu erfüllen, Mipko Employee Monitor in der Liste der vertrauenswürdigen Anwendungen oder Ausnahmen hinzufügen.

Das Programm ist sehr flexibel unterstützt nun mehrere Benutzer, in diesem Sinne Mipko Employee Monitor - ein unverzichtbares Werkzeug für den Systemadministrator. Für jeden der Benutzer, die Computer, die Tracking ausführen müssen, können Sie verschiedene Überwachungsoptionen einstellen. Zum Beispiel kann ein Benutzer installieren nur getippten Text, zum anderen Tracking - nur die Websites verfolgen Sie, der dritte Besuch - Statistik der laufenden Programme zu halten, usw.

Das Programm kann über den Alarmmodus betrieben werden. Dies bedeutet, dass, wenn ein Benutzer bestimmte Wörter gesetzt, Mipko Employee Monitor markiert die Benutzeraktivität Alarmsymbol, und gegebenenfalls die Programmeinstellungen, eine Warnmeldung an den Administrator per E-Mail oder Download auf FTP-Server sendet.

Das Programm ist sehr gut getarnt, entdecken Sie seine Monitor nicht in der Liste der laufenden Prozesse sein können, entweder in der Kanalliste. Mipko Employee Monitor, benötigen Sie eine Windows-Eingabeaufforderung geben Sie runmipko oder verwenden Sie die Tastenkombination anzeigen oder verbergen

Mipko Employee Monitor ermöglicht Tracking-Filter. So können Sie eine Liste der Programme machen, die Aktivität, die Sie überwachen möchten, und die Verfolgung der anderen startet eine Anwendung nicht ausgeführt werden. Die Größe des Protokoll für jeden Benutzer, der zur Nachführung eingestellt wird, kann stark eingeschränkt. Standardmäßig kann das Programm hält Aufzeichnungen über Benutzeraktivitäten innerhalb von 90 Tagen, wobei diese Frist erhöht oder nach Bedarf verringert werden.

Informationen über die Aktivitäten des Benutzers, die dieses Programm sammelt unvollständig wäre, wenn es nicht möglich war, Screenshots des Bildschirms zu nehmen. Das Bild kann nur für das aktive Fenster oder den gesamten Arbeitsbereich des Bildschirms vorgenommen werden. Im Übrigen können die Konfigurationen mit mehreren Monitoren, können Sie auch Screenshots. Die Erfassung des gesamten Arbeitsbereich, wird das Bild in Form von zwei übereinander angeordneten Bildschirmen erhalten - die ersten und zweiten Monitore. Bildschirmerfassung erfolgt entweder in regelmäßigen Abständen oder wenn ein neues Fenster zu öffnen. In Abwesenheit jeglicher Art von Aktivität die Schaffung Screenshots automatisch angehalten, um nicht die gleichen und nutzlose Bilder zu erzeugen war.

Mipko Employee Monitor fängt Nachrichten in alle gängigen Programme für Instant Messaging - ICQ, Yahoo! Messenger, AIM, Windows Live Messenger, Miranda IM, Skype, Google Talk, Mail.Ru Agent Qip.

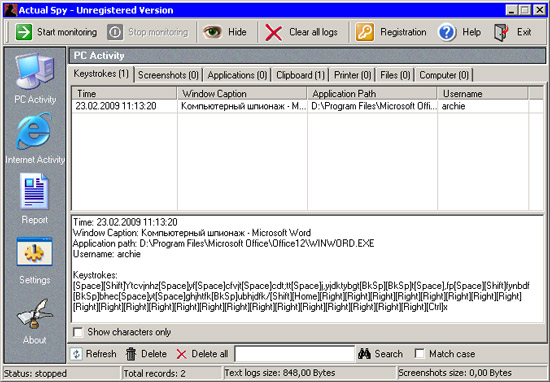

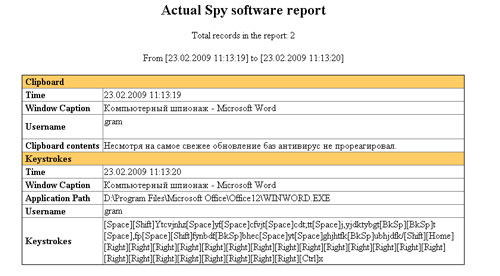

Actual Spy 3.0

Hersteller: Keylogger Spy Software eigentliche primäre

Größe: 1,6 MB

Distribution: Shareware

Mit diesem Programm können Sie Informationen über die verschiedenen Arten von aktiven Computernutzung erhalten. So betreut sie den Inhalt der Zwischenablage, speichert Informationen über die Laufzeitanwendung und Schließen, macht Desktop-Screenshots in regelmäßigen Abständen, Aufzeichnungen über die Zeit ein / aus und starten den Computer neu. Actual Spy überwacht Tastatureingaben und besuchte Webseiten und führt auch die Überwachung von Dokumenten gedruckt werden gesendet. Das Programm speichert Änderungen an Dateien und Verzeichnisse, zeichnet jede Bezugnahme vom Browser verwendet.

Das Programm blendet Hilfe von Tastenkombinationen

Benutzeraktivität Bericht kann im Text- oder HTML-Format auf die eine oder mehrere Seiten gespeichert werden. Wenn Sie einen Bericht erzeugt Actual Spy sehen, sofort durch den Mangel an Programm schlug - Tastatureingaben nur das Tastaturlayout Englisch stattfindet. Deshalb, wenn es notwendig ist zu lesen, sagen wir, eine E-Mail-Text in russischer Sprache, Lesen verwandelt sich in einen Rebus zu lösen. Allerdings wird korrekt angezeigt in die Zwischenablage russischen Text kopiert.

Bitte beachten Sie, dass die Demoversion des Programms kann seine Funktionen innerhalb 40 Minuten durchzuführen. Manchmal ist dies genug, um Ihren Computer bei der Arbeit in der Mittagspause zu schützen.

NeoSpy 3.0

Entwickler: die MC-the - Soft - Software

Größe: 2,7 MB

Distribution: Shareware

Um Spion-Software, das Wichtigste - nicht zu geben, sich selbst. NeoSpy Entwickler haben dafür gesorgt, dass nach dem Installationsprogramm auf dem Computer unsichtbar gewesen. Durch das Dienstprogramm installieren, können Sie den Administrator oder versteckte Installation auswählen. Im letzteren Fall werden keine Verknüpfungen im Menü "Start" erstellt und auf dem Desktop werden Ordner mit dem Programm ausgeblendet werden, wird es nicht in der Liste der installierten Anwendungen sichtbar sein. So starten Sie NeoSpy Administrator benötigen Sie den Befehl "Start> Ausführen" zu verwenden.

NeoSpy können durch verschiedene IM-Client gesendeten Nachrichten abzufangen. Es ist erfreulich, dass es unter den englischsprachigen Menschen sind die Kunden nicht nur beliebt unterstützt, sondern auch diejenigen, die in der Mehrheit der Russen installiert sind. Es handelt sich um Qip, Miranda und Mail.ru-Agent. geschickt mit & RQ, ICQ, SIM und andere Programme Zusätzlich mit NeoSpy Nachrichten versenden, fertig zu werden.

Mit NeoSpy können Informationen über alle Anwendungen zu sammeln, die auf Ihrem Computer ausgeführt werden. Das Programm speichert die Startzeit und starten Sie den Pfad zu der ausführbaren Datei, Fenstertitel. Darüber hinaus wird der Bericht an, ob es für jedes der Programme Screenshot gemacht wurde. Screenshots können in der Embedded-Dienstprogramm betrachtet werden mit bequemes Mittel zur Navigation zur Verfügung gestellt. Module Screenshots zu sehen hat eine spezielle Waage mit der Zeit, so dass, wenn Sie wissen wollen, was die Nutzer zu einem bestimmten Zeitpunkt auf dem Computer tun, ist es ausreichend, den Schieber auf der Skala in die gewünschte Position zu bewegen.

Mit NeoSpy, können Sie die Internet-Aktivitäten auf Ihrem Computer zu überwachen. Das Programm spart nicht nur die Adressen von besuchten Websites, sondern auch Aufzeichnungen, wenn von ihm eine Internet-Verbindung und Trennung durchgeführt (natürlich nur, wenn die Verbindung nicht dauerhaft ist), verfolgt die Anzahl der eingehenden und ausgehenden Internetverkehr.

Im Großen und Ganzen NeoSpy ermöglicht es Ihnen, alle Aktionen zu verfolgen, die auf dem Computer ausgeführt wurden. Somit sind alle speichert das Programm, die über die Tastatur eingegeben wurde, speichert Daten, die in die Zwischenablage geschrieben wird, überwacht Änderungen in Dateien, neue Dateien erstellen und löschen. Darüber hinaus können Sie die Liste der Anwendungen, die auf Ihrem Computer bei Bedarf installiert speichern.

Modem Spy 4.0

Entwickler: SoftCab

Größe: 380 KB

Distribution: Shareware

Dieses Programm bietet eine ganz andere Art von "Spionage" - ein Telefon. Wenn das Modem an einen Computer angeschlossen ist, mit dann ein kleines Programm Modem Spy können alle Telefongespräche aufzeichnen. Sehr praktische Funktion, vor allem, wenn das Tischtelefon über diese Funktion verfügt. Aufzeichnung von Telefongesprächen kann im Automatikbetrieb durchgeführt werden, und das Programm wird Statistiken von Telefongesprächen in einem speziellen Protokoll der Anrufe halten. Während der Aufnahme klingt der Ton des Gesprächspartners nicht zu ruhig, da das Programm die automatische Anpassung der Signalverstärkung verwendet.

Die Aufnahmen können auf alle Audio-Formate gespeichert werden. - MP3, WAV, etc. Die aufgezeichneten Telefongesprächen über Ihre Soundkarte oder direkt in die Telefonleitung gespielt abgespielt werden können. Modem Spy können Gespräche aufzeichnen, auch die Modelle der Modems, die nur die Datenübertragung unterstützt (Datenmodem). Um dies zu tun, schließen Sie das Modem und Leitungssoundkarte einen speziellen Adapter. Sie können auch den Super-Spion-Modus (Super Spy) verwenden, bei dem die Anrufaufzeichnung für den Benutzer unsichtbar.

Ein weiteres Merkmal des Programms - von einem Mikrofon im Sprachmodus. Direkt aus dem Modem Spy-Programm vorgenommen werden können E-Mail-Aufzeichnungen zu senden. Wenn die technischen Merkmale des Modems zu ermöglichen, kann das Programm die Nummer des Anrufers zu bestimmen. Die Aufnahme kann ohne den Remotebenutzer Wissen verhandeln, oder mit vorheriger Anmeldung die entsprechende Einstellung des Programms aufzunehmen. Modem Spy hat viele Optionen, um das Modem die Feinabstimmung zu helfen, mit Telefon zu arbeiten - korrekt zu bestimmen, das "Besetzt" -Signal Stille in einem Gespräch erkennen und schneiden Sie es aus, eine Datei mit einer kleineren Größe zu erhalten, schließen eine Aufnahme nach einem Anruf, usw.

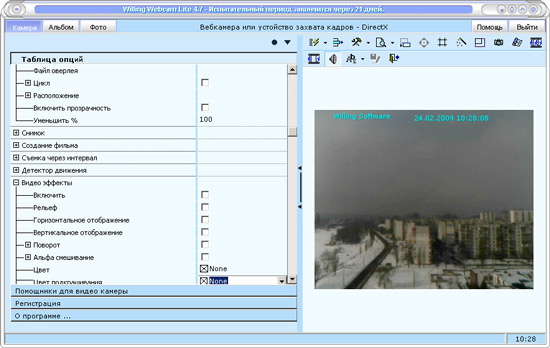

WillingWebcam 4.7

Hersteller: In ein Software

Größe: 4,6 MB

Distribution: Shareware

Wenn wir am Telefon Spionage sprachen, nicht die videoslezhke zu erwähnen. Es kann mit Hilfe einer Web-Kamera an den Computer angeschlossen, durchgeführt werden. Diese einfache Vorrichtung, die viele sind es gewohnt, mit Ihren Freunden zu kommunizieren zu verwenden, kann es durchaus ein echter Spion sein.

Schalten Sie Ihre Webcam in ein Gerät für Spionage sein kann, zum Beispiel mit WillingWebcam Programm. Mit ihm können Sie aus der Ferne beobachten, was in der Nähe des Computers geschieht, neben dem eine Web-Kamera. WillingWebcam kann kontinuierlich Bilder in bestimmten Zeitabständen nehmen, oder nur dann, wenn ein Film beobachtet wird. Diese Fotos können per E-Mail oder hochgeladen FTP-Server gesendet werden. Darüber hinaus können WillingWebcam den Benutzer, wenn neue Bilder auf andere Weise mitteilen: per SMS zu senden, läuft eine andere App, eine Audiodatei zu verlieren.

Aufgezeichnet mit Hilfe des Videoprogramms und die aufgenommenen Bilder kann durch Beschriftungen begleitet werden, sowie eine Anzeige der Aufnahmezeit. Darüber hinaus, mit denen die verfügbare Anzahl von Effekten, können Sie die Bildqualität zu verbessern, zum Beispiel eine verbesserte Klarheit.

In WillingWebcam verfügt über eine integrierte Bildbetrachter und Video, von dem Forscher Art organisiert. In ihm können Sie die Thumbnails von Bildern zu sehen, gespeicherte Video abzuspielen, wählen Sie verschiedene Modi der die Dateiliste angezeigt wird. Falls gewünscht, kann das Bild im Vollbildmodus angezeigt werden.

WillingWebcam kann im Stealth-Modus laufen. In diesem Fall wird es nicht sichtbar sein, entweder in der Taskleiste oder Taskleiste. Um das Programm von diesem Standardmodus zu verlassen verwendet eine Kombination von Tasten

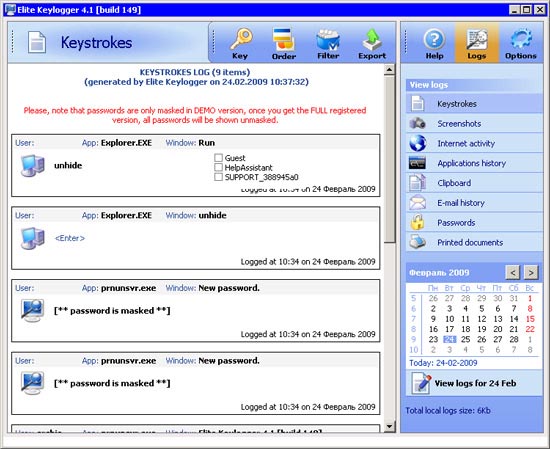

Elite Keylogger 4.1

Entwickler: Wide Security Software

Größe: 5,3 MB

Distribution: Shareware

Firma Wide Security Software veröffentlicht nur drei Versionen seiner Keyloggern - Family Quick Keylogger, perfekte Handy Keylogger und Elite Keylogger. Die letzte Option ist die funktionale und hat die meisten Funktionen.

Zum Beispiel ist die Version von Elite fest entschlossen, Antivirus, während das perfekte Handy Keylogger bestimmt wird, aber nicht alle Antiviren-Pakete und Family Quick Keylogger gefunden alle Anti-Viren-Programm. Aufgrund der Tatsache, dass der Keylogger auf einem niedrigen Niveau Kernel arbeitet, nicht von Windows gesperrt und bietet eine gute "Kompatibilität" mit Antivirus-Software. Und doch, wenn Sie beginnen erste Elite Keylogger, Kaspersky Internet Security 2009 Paket war misstrauisch an der neuen Sache, und empfahl ihn in die Quarantäne zu schicken.

Aussehen Elite Keylogger zeigt an, dass es nicht einfach ist, den Benutzer zu verfolgen, und für eine lange Zeit für die kontinuierliche Überwachung der Aktivität. Siehe Aktivitätsstatistiken im Programm für Tage sein kann, den integrierten Kalender-Programm. Elite Keylogger können Sie die Liste der Windows-Benutzer zu definieren, für wen oder sollte, im Gegenteil, sollte nicht Tracking führen.

Elite Keylogger überwacht Instant Messenger arbeiten ICQ, MSN, AIM, AOL und Yahoo, im Anschluss an die E-Mail, Anwendungsaktivität und Drucken von Dokumenten. Das Ergebnis des Überwachungsprogramms können per E-Mail verschickt werden, laden in den angegebenen Ordner auf dem Netzlaufwerk auf einen FTP-Server oder kopiert werden.

Das Programm kann Zeitraum eingestellt werden, werden alle Benutzeraktivitätsprotokolle werden nach dem automatisch gelöscht. Sie können auch die maximale Größe des Tätigkeitsberichts, sowie angeben, die Menge der Protokolldatei festgelegt, bei der sie per E-Mail verschickt werden.

Wir weisen darauf hin, ein Detail - wenn Sie den Keylogger löschen möchten, weder mit einem Standard-Instrument oder Software (Programme ändern oder entfernen) oder sogar über spezielle Dienstprogramme steuern Start von Windows nicht in der Lage sein, es zu tun. Um die Deinstallation Elite Keylogger auszuführen, müssen Sie in die Optionen gehen und auf die Schaltfläche Deinstallieren in der Schnittstelle eines Keylogger Programm selbst verwenden.

Abschluss

Wünsche zu versuchen, das Dienstprogramm die Aktivität der Nutzer überwachen können feststellen, dass die Auswahl hier ist ziemlich groß. Die Nachfrage nach solchen Software konstant hoch. Vor allem diese Anwendungen Nachfrage Organisationen und Unternehmen, wo es strenge Disziplin ist, und die Mitarbeiter müssen strenge Anforderungen erfüllen, was sie in ihre Arbeit tun.

Vor nicht langer Zeit, der Begriff "Keylogger" impliziert Dienstprogramm, das die Tastenanschläge aufgezeichnet, aber jetzt solche Anwendungen bieten die Möglichkeit, nahezu jede Art von Aktivität zu steuern -. Mausklicks, Programme starten, die Systemeinstellungen ändern, usw. Darüber hinaus verwenden die Programme in diesem Artikel beschrieben , aus der Ferne Kontrolle zu führen, in Echtzeit-Tracking, was der Benutzer beschäftigt ist, hat sie ein Fenster aktiv, der Text, den er Typen und sogar an die er am Telefon spricht.

Diejenigen, die über die Privatsphäre betroffen sind, kann es ratsam sein, einen kompletten Schutz zu verwenden (zB Anti-Virus-Paket und ein Hauswirtschaftsaktivität zu überwachen) und setzen vor allem auf sich selbst. Da jeder der Dieb zu sperren, leider gibt es einen Nachschlüssel.

Kommentare

im Auge kommentierte halten , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit und die Anonymität des Internets, ändert ihre Meinung nicht teilen, nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.