0. Vorwort:

ADSL-Technologie (Asymmetric Digital Subscriber Line) erreicht schließlich die entlegensten Ecken Russlands und weiterhin schnell zu verbreiten. Immer mehr Menschen sind mit dem Internet über ein ADSL-Modem verbunden. Ich werde nicht ins Detail gehen und die Arbeit dieser Technologie beschreiben, werde ich in ihren eigenen Worten sagen, wie: DSL ermöglicht es Ihnen, Daten auf einem herkömmlichen zwei Telefonleitungen mit einer viel höheren Rate als normale DFÜ-Modem zu übertragen (die Daten im Audiobereich überträgt - wahrscheinlich alle haben den Klang eines regelmäßigen Modem gehört während des Betriebs). So DSL (Digital Subscriber Line) - eine Technologie, die Signale bei höheren Frequenzen (und daher eine höhere Geschwindigkeit) auf demselben Paar von Drähten wie das herkömmliche Basisbandsignal hörbaren Bereich übertragen kann. ein Signal geht zu einem normalen Telefon, und die zweite mit einem ADSL-Modem, einer zweiten Seite und geht ein Signal an das Telefonnetz (PBX), einen zweiten Anbieter: Splitters, dann den Benutzer - Für die Trennung der hochfrequenten und niederfrequenten Signale sind an beiden Enden der Leitung Endgeräte verwendet. Wer also mit ADSL nicht vertraut sind, empfehle ich die Theorie zu lesen http://ru.wikipedia.org/wiki/ADSL

Unser Objekt der Aufmerksamkeit - das ADSL-Modem. Warum hat es brechen Sie fragen? Nun, erstens ist es in der Regel in NAT gebaut, Firewall und das Modem selbst ist bereits ein ernsthaftes Hindernis für den Angreifer auf den Computer des Opfers. Zum Beispiel werden Sie per Post oder Troy versandt probuyute eine Shell auf dem Computer des Opfers erhalten eine 0 Tage-sploitov für IE verwenden und Sie nicht gehen, weil das Opfer hinter NAT ist und (oder) FIRE. Ein Heimnetzwerk mit einer gemeinsamen Verbindung mit dem Internet, weil das Haus alle lokalke in der Regel die Bälle in der Öffentlichkeit und im Netzwerk Besitz einer Maschine nehmen wird leicht sein, den Rest zuzugreifen.

Es wird mit einer Ethernet-Verbindung zum Computer (es gibt mehr und USB - nicht berücksichtigen hier) Hacking ADSL- Modem betrachtet werden.

Wie bei jedem Gerät mit dem Internet verbunden ist, ADSL-Modem seine eigene IP hat (es wird eine externe IP-WAN-IP und echte IP genannt - als jemand wie) sowie die interne IP (LAN-IP) für Ihre lokalki (es ist ein Gateway zum Internet TCP / IP-Protokolleigenschaften auf Ihrem Computer).

Zwischen diesen beiden WAN und LAN-Schnittstellen, und alles andere ist (NAT, Router, Firewall). Fern uprvlenie ADSL-Einstellungen (dh NAT`om, Router, Firewall), ist das Modem verfügbar über verschiedene Protokolle (HTTP, FTP, Telnet, etc.). Jetzt ist der Spaß Teil, ist die Vorgabe der Fernbedienung vieler Modems sind ab lokalki verfügbar und aus dem externen Netz. Das heißt, mit anderen Worten ein ADSL-Modem ihre Dienste als das Internet scheint, zu ändern und LAN. Viele Benutzer (= lahmer) nicht wirklich stört ADSL-Modem einrichten, um ihre Sicherheit zu gewährleisten und lassen Sie die Erlaubnis für die Modemsteuerung von außen zu setzen, das ist. E. Aus dem Internet darüber hinaus auch vergessen (oder einfach nicht wissen), um das Passwort zu ändern, um sich anzumelden in ADSL-Modem-Konfigurator und lassen Sie ihn auch über den Standard (Standard)!

1. Vorbereitung.

a) wir brauchen jeden Netzwerk-Scanner (eingebaut in ein ADSL-Modem WEB-Server Konfigurator Modem-Suche, Ich mag für diese Fälle LANScope mit - nichts enthält, überflüssig - es ist Multi-Threaded-Scanner Netzwerk überwacht das Netzwerk nach verfügbaren Ressourcen NetBios (Samba) die FTP und HTTP., Tastweiten bestimmte IP-Adresse Zeigt die Zugriffsrechte auf Ressourcen :. Lesen, Ressourcen Scanner sucht nach einem bestimmten Ressourcennamen, zum Beispiel, Musik, Video, etc. Schreiben Sie es hier herunterladen können herunterladen Scanner LANScope >

b) eine minimale Kenntnis von HTML und JavaScript.

c) gerade Arme und Leuchtenkopf.

2. Suche nach potentiellen Opfern.

Scannen Sie den podstet dip das Vorhandensein von ADSL-Modems. Wie kann ich einen Anbieter Subnetz finden - einfach Ihre externe IP zu sehen und die Reichweite der gleichen oder in der Nähe, wie zum Beispiel unsere WAN-IP wählen Vorstellung Bereich hhh.hhh.241.1-hhh.hhh.243.255 hhh.hhh.241.20 nehmen. Nach einiger Zeit im Scannerfenster, werden wir Web-Services, ftp, Bälle zu sehen. Wir interessieren uns für Internet-Konfiguratoren ADSL-Modems.

3. Tatsächlich ist die Hacking

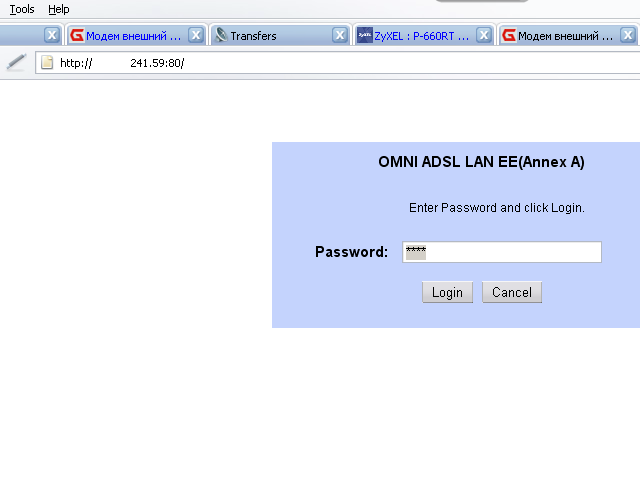

Der Einstieg in jedem Browser zu stecken, bekommen wir auf die Login-Authentifizierungsseite im Konfigurator (wo man ein Banner mit einer kurzen infoy Typ ADSL-Modem so und so angezeigt), Passwort eingeben, um einzuloggen. Wir versuchen, das Standardkennwort ist 1234, nur ein Modem, zwei Modem, OPS kam zum dritten Modem (in lamak ein bekam).

(Ca. Wie das Passwort zu brechen den Konfigurator eingeben, finden Sie in den folgenden Artikeln wird hier nicht berücksichtigt)

Ich war das Opfer http: //hhh.hhh.241.59: 80

Das Banner und Anmeldeseite für ADSL-Modem Konfigurator Web-Service

Wir versuchen, 1234 in das Passwort-Feld zu fahren und sich hier:

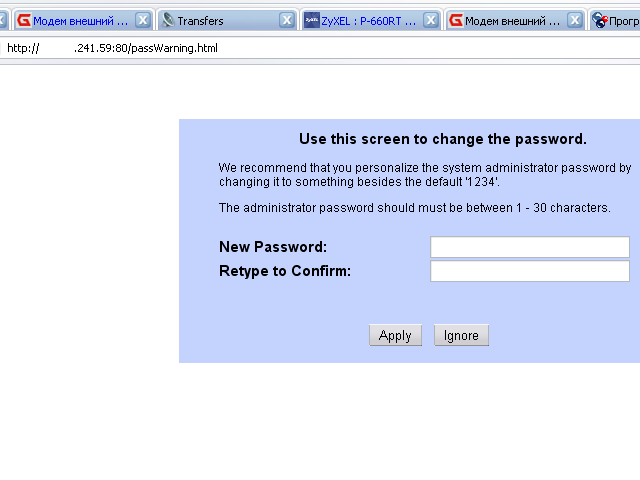

Hier sind wir, dass die Pass von umalchaniyu 1234 gesagt, und es ist notwendig, etwas zu tun zu ändern (na ja, wir werden nicht zu ändern, und dass lamaku dann das Modem zurücksetzen und beschäftigt sich mit seiner Einstellung), ist diese Schaltfläche klatsat ignorieren und sich hier:

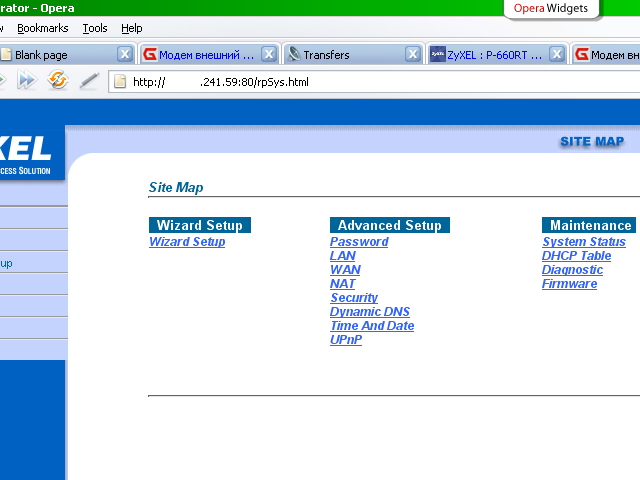

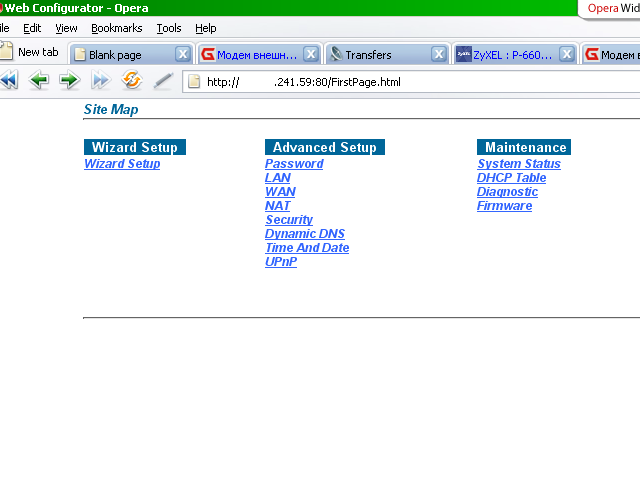

Wir steigen in das Modem-Setup-Assistenten (Wizard Setup)

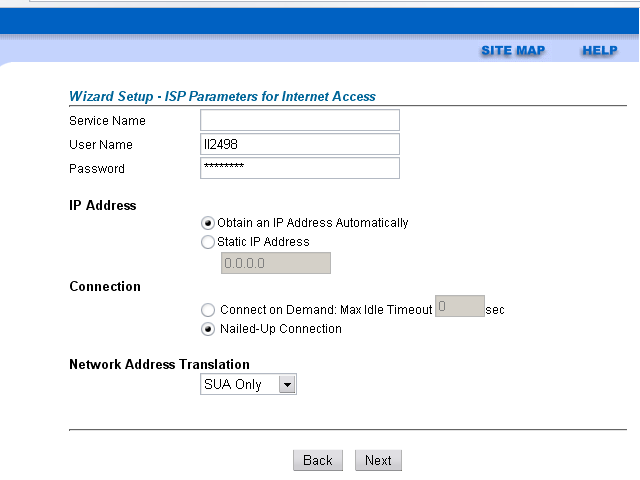

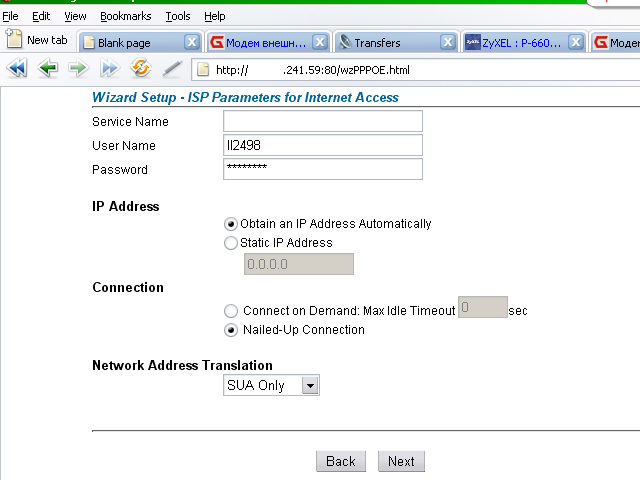

Benutzername bereits hinter Sternchen Pass siehe versteckt

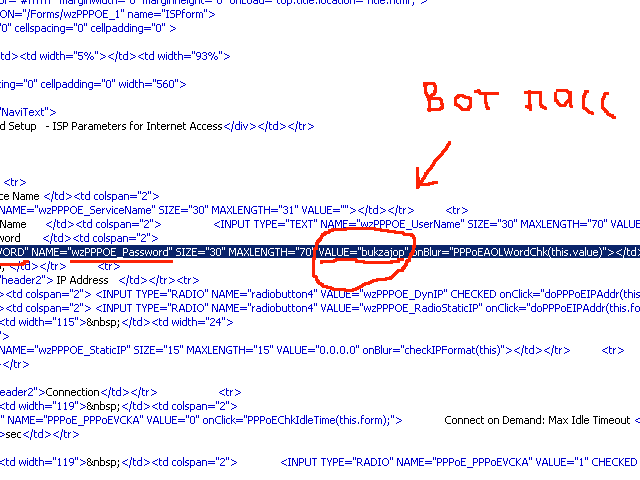

Dieser HTML-Code der Seite.

<html><head>

<meta http-equiv='content-type' content='text/html;charset=iso-8859-1'>

<title>Web Configurator</title>

<SCRIPT src="General.js"></SCRIPT>

<frameset cols="150,*" rows="*" frameborder="NO" border="0" bordercolor="#000000">

<frame src="Panel.html" name="panel" scrolling="NO" noresize frameborder="NO" bordercolor="#000000" marginwidth="0" marginheight="0">

<frameset cols="*" rows="78,*" frameborder="NO" border="0" bordercolor="#000000">

<frame src="Title.html" name="title" scrolling="NO" noresize frameborder="NO" marginwidth="0" marginheight="0">

<frame src="FirstPage.html" name="main" scrolling="AUTO" noresize frameborder="NO" marginwidth="0" marginheight="0">

</frameset></frameset><noframes>

<body>

</body></noframes>

</html>

Wir sehen wenig Interesse, und dass die Seite besteht aus Frames. Aussehen Rahmen, wie dem FirstPage.html,

wir zurück auf die erste Seite,

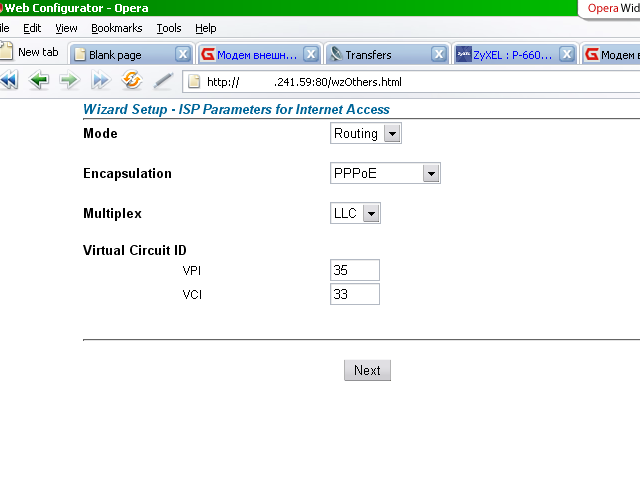

sondern auf eine bestimmte Datei FirstPage.html, klatsat wieder auf dem Wizard-Setup, eine Zeile im Browser das Formular http nimmt: //hhh.hhh.241.59: 80 / wzOthers.html,

klatsat nächste - ist jetzt im Browser Seite http: //hhh.hhh.241.59: 80 / wzPPPOE.html,

schauen seine Quelle, hier ist es:

<html><head>

<meta http-equiv='content-type' content='text/html;charset=iso-8859-1'>

<title>Web Configurator</title>

<SCRIPT src="General.js"></SCRIPT>

<script language="JavaScript">

<!--

function doPPPoEIPAddr(form)

{

if ( form.radiobutton4[0].checked )

{

form.wzPPPOE_StaticIP.disabled = true;

}

else

{

form.wzPPPOE_StaticIP.disabled = false;

}

}

function PPPoEChkIdleTime(form)

{

if ( form.PPPoE_PPPoEVCKA[0].checked )

{

form.PPPoE_PPPoEVCIdleTime.disabled = false;

}

else

{

form.PPPoE_PPPoEVCIdleTime.disabled = true;

}

}

function PPPoEAOLWordChk(Word)

{

}

// -->

</script></head><body bgcolor="#ffffff" marginwidth="0" marginheight="0" >

<FORM METHOD="POST" ACTION="/Forms/wzPPPOE_1" name="ISPform">

<table width="100%" border="0" cellspacing="0" cellpadding="0" >

<tr>

<td width="2%"> </td><td width="5%"></td><td width="93%">

<div align=left valign=top>

<table border="0" cellspacing="0" cellpadding="0" width="560">

<tr>

<td colspan="4" class="NaviText">

<div align=left> Wizard Setup - ISP Parameters for Internet Access</div></td></tr>

<tr>

<td colspan="4">

<hr class="hrColor">

</td></tr> <tr>

<td colspan="2"> Service Name </td><td colspan="2">

<INPUT TYPE="TEXT" NAME="wzPPPOE_ServiceName" SIZE="30" MAXLENGTH="31" VALUE=""></td></tr> <tr>

<td colspan="2"> User Name </td><td colspan="2"> <INPUT TYPE="TEXT" NAME="wzPPPOE_UserName" SIZE="30" MAXLENGTH="70" VALUE="ll2498" onkeypress="chk_chtNumUserName(event)"></td></tr><tr>

<td colspan="2"> Password </td><td colspan="2">

<INPUT TYPE="PASSWORD" NAME="wzPPPOE_Password" SIZE="30" MAXLENGTH="70" VALUE="bukzajop" onBlur="PPPoEAOLWordChk(this.value)"></td></tr><tr>

<td colspan="4"> </td></tr> <tr>

<td colspan="4" class="header2"> IP Address </td></tr><tr>

<td colspan="2"> </td><td colspan="2"> <INPUT TYPE="RADIO" NAME="radiobutton4" VALUE="wzPPPOE_DynIP" CHECKED onClick="doPPPoEIPAddr(this.form);">Obtain an IP Address Automatically </td></tr><tr>

<td colspan="2"> </td><td colspan="2"> <INPUT TYPE="RADIO" NAME="radiobutton4" VALUE="wzPPPOE_RadioStaticIP" onClick="doPPPoEIPAddr(this.form);">Static IP Address </td></tr><tr>

<td width="32"></td><td width="115"> </td><td width="24">

</td><td width="479">

<INPUT TYPE="TEXT" NAME="wzPPPOE_StaticIP" SIZE="15" MAXLENGTH="15" VALUE="0.0.0.0" onBlur="checkIPFormat(this)"></td></tr> <tr>

<td colspan="4"></td></tr>

<tr>

<td colspan=4 class="header2">Connection</td></tr> <tr>

<td width="33"></td><td width="119"> </td><td colspan="2">

<INPUT TYPE="RADIO" NAME="PPPoE_PPPoEVCKA" VALUE="0" onClick="PPPoEChkIdleTime(this.form);"> Connect on Demand: Max Idle Timeout <INPUT TYPE="TEXT" NAME="PPPoE_PPPoEVCIdleTime" SIZE="5" MAXLENGTH="5" VALUE="0" onkeypress="chk_num(event)">sec</td></tr>

<tr>

<td width="33"></td><td width="119"> </td><td colspan="2"> <INPUT TYPE="RADIO" NAME="PPPoE_PPPoEVCKA" VALUE="1" CHECKED onClick="PPPoEChkIdleTime(this.form);"> Nailed-Up Connection</td></tr> <tr>

<td colspan=4 class="header2"> </td></tr><tr>

<td colspan=4 class="header2">Network Address Translation</td></tr><tr>

<td colspan="2"></td><td colspan="2"> <SELECT NAME="wzPPPOE_NAT" SIZE="1"><OPTION VALUE=00000000>None

<OPTION VALUE=01000000 SELECTED>SUA Only

<OPTION VALUE=02000000>Full Feature

</SELECT></td></tr> <tr>

<td colspan="4"> </td></tr>

<tr align=center valign=middle>

<td colspan="6" height="36">

<hr class="hrColor">

</td></tr> <tr>

<td colspan="4">

<div align=center> <INPUT TYPE="SUBMIT" NAME="wzPPPOEBack" VALUE="Back"> <INPUT TYPE="SUBMIT" NAME="wzPPPOENext" VALUE="Next"></div></td></tr>

<tr>

<td colspan="6" height="10"> </td></tr> </table></td></tr></table></form><script language="JavaScript">

<!--

doPPPoEIPAddr(document.forms[0]);

PPPoEChkIdleTime(document.forms[0]);

// -->

</script>

</body></html> Hier ist es, wo die Linie unser Passwort sitzt:

<INPUT TYPE="PASSWORD" NAME="wzPPPOE_Password" SIZE="30" MAXLENGTH="70" VALUE="bukzajop" onBlur="PPPoEAOLWordChk(this.value)"></td></tr><tr>

Hier ist ein Screenshot:

Es ist nicht schwer zu erraten , dass es passieren: "bukzajop", na ja, haben Sie aus dem Konfigurator anmelden und niemand versteckt.

4. Schlussfolgerungen

Nun, was soll ich sagen, außer lamaki gewesen und wird sein, sowie Löcher in den Sicherheitseinstellungen ADSL-Modems zu. Was für eine enge Pass von juzverej Sternchen, wenn noch Mona erhalten sah HTML-Code der Seite, die Sie wollen. Nun, was in ADSL-Modem in die Wiege gelegt wird, denke ich, keine Notwendigkeit zu erklären, können Sie tun, wie die Paketweiterleitung (NAT-Einstellung) für alle Protokolle und Ports an eine externe IP auf den internen und brechen Dienste auf einem Computer im lokalen Netzwerk (für Fehler untersucht), und Sie können das Modem im Bridge-Modus aufzunehmen und zu wechseln, damit klar das Modem und übertragen Sie die externe IP auf dem PC machen und dann filigran juzverej seine Scanner für Computer Sicherheitslücken in Netzwerkdienste.

Kommentare

im Auge kommentierte halten , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit und die Anonymität des Internets, ändert ihre Meinung nicht teilen, nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.