Sniffer

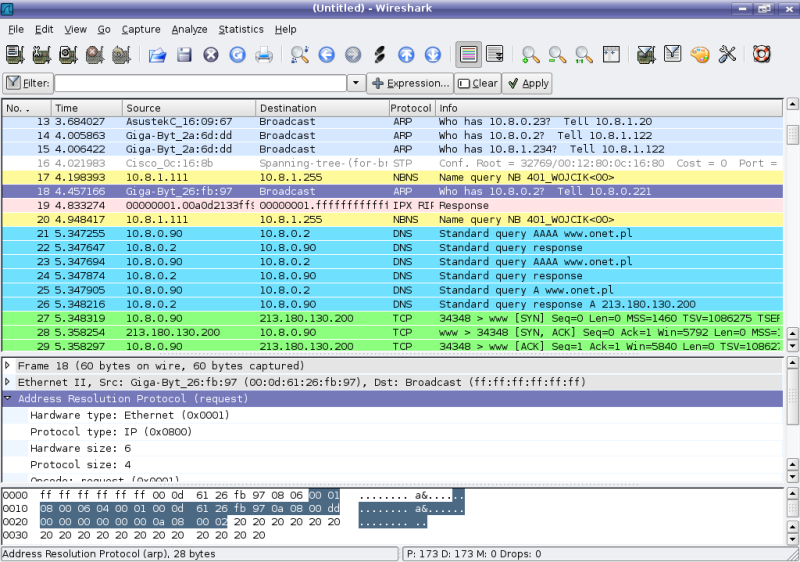

Sniffer Wireshark (Ethereal in der Vergangenheit)

Traffic Analyzer oder Sniffer (aus dem Englischen zu schnuppern -. Sniff) - ein Programm oder ein Gerät zur Erfassung und Analyse von Netzwerkverkehr (eigene und / oder jemand anderes).

Sniffer kann nur analysieren, was durch seine Netzwerkkarte geht. Innerhalb des gleichen Segments Ethernet-Netzwerk alle Pakete an alle Maschinen gesendet, weil dieser, vielleicht eine andere Person die Information abzufangen. Die Verwendung von Schaltern (Schalter, Switch-Hub) und ihre zuständigen Konfiguration ist bereits durch das Hören geschützt. Zwischen den Segmenten wird, werden Informationen über den Schalter übertragen. Packet Switching - eine Form von Übertragung, in der die Daten aufgeteilt in einzelne Pakete können auf verschiedenen Wegen von einem Startpunkt zu einem Ziel gesendet werden. Also, wenn jemand sendet in einem anderen Segment innerhalb alle Pakete in Ihrem Segment des Schalters die Daten nicht senden.

Interception Verkehr können sein:

- konventionelle "hören" Netzwerkschnittstelle (Methode ist wirksam, wenn in einem Segment der Naben (Hubs) anstelle von Schaltern (Schalter), andernfalls ist das Verfahren unwirksam ist, weil nur ein paar Frames fallen auf den Sniffer verwendet);

- Anschluss Sniffer im Kanal Lücke;

- Zweig (Software oder Hardware) und die Richtung des Verkehrs auf den Sniffer-Kopien (Network Hahn);

- durch die Analyse der Seiten elektromagnetischen Strahlung und damit den Verkehr wieder herstellt listening;

- durch den Angriff auf den Kanal (2) (MAC-Spoofing) oder einem Netzwerk (3) (IP-Spoofing), zur Umleitung des Verkehrs des Opfers führen oder das gesamte Segment Traffic Sniffer und dann Verkehr an die richtige Adresse zurückzukehren.

Artikel Inhalt

Sniffer - ist ein Programm , das den gesamten Netzwerkverkehr ab. Sniffer sind für die Diagnose des Netzwerks (Administratoren) nützlich und Passwörter zum Abfangen (natürlich für jedermann  ). Zum Beispiel, wenn Sie haben Zugang zu einem Netzwerk-Laufwerk und fand dort einen Sniffer, dann bald alle Passwörter von ihrem Subnetz dein sein. Sniffer setzen die Netzwerkkarte in den Promiscuous-Modus (PROMISC) .Das sie alle Pakete erhalten ist. Im LAN können alle ausgehenden Pakete von allen Hosts abfangen (wenn man nicht von allen Arten von Naben getrennt sind), wie es Broadcast praktiziert wird. Sniffer alle Pakete erfassen (was sehr unangenehm ist, schrecklich wird schnell voll Protokolldatei, sondern auch für eine detailliertere Analyse des Netzwerks die meisten davon) oder nur die ersten Bytes aller FTP, Telnet, POP3, usw. (Dies ist die am meisten Spaß, in der Regel über die ersten 100 Bytes den Namen und das Passwort enthalten

). Zum Beispiel, wenn Sie haben Zugang zu einem Netzwerk-Laufwerk und fand dort einen Sniffer, dann bald alle Passwörter von ihrem Subnetz dein sein. Sniffer setzen die Netzwerkkarte in den Promiscuous-Modus (PROMISC) .Das sie alle Pakete erhalten ist. Im LAN können alle ausgehenden Pakete von allen Hosts abfangen (wenn man nicht von allen Arten von Naben getrennt sind), wie es Broadcast praktiziert wird. Sniffer alle Pakete erfassen (was sehr unangenehm ist, schrecklich wird schnell voll Protokolldatei, sondern auch für eine detailliertere Analyse des Netzwerks die meisten davon) oder nur die ersten Bytes aller FTP, Telnet, POP3, usw. (Dies ist die am meisten Spaß, in der Regel über die ersten 100 Bytes den Namen und das Passwort enthalten  ). Sniffer jetzt geschieden ... Viele Sniffer sowohl unter Unix und unter Windows (auch unter DOS dort

). Sniffer jetzt geschieden ... Viele Sniffer sowohl unter Unix und unter Windows (auch unter DOS dort  ). Sniffer kann nur eine bestimmte Achse unterstützen (zB linux_sniffer.c, die unterstützt Linux

). Sniffer kann nur eine bestimmte Achse unterstützen (zB linux_sniffer.c, die unterstützt Linux  ) Oder mehr (zB SniffIt, arbeitet mit BSD, Linux, Solaris). Sniffer so bummed durch die Tatsache, dass die Passwörter über das Netzwerk im Klartext übertragen werden. Eine solche Menge von Diensten. Das Telnet, FTP, POP3, www, usw. Diese Dienste verwenden eine Menge Leute

) Oder mehr (zB SniffIt, arbeitet mit BSD, Linux, Solaris). Sniffer so bummed durch die Tatsache, dass die Passwörter über das Netzwerk im Klartext übertragen werden. Eine solche Menge von Diensten. Das Telnet, FTP, POP3, www, usw. Diese Dienste verwenden eine Menge Leute  . Nach dem Boom-Sniffer begann eine Vielzahl von Verschlüsselungsalgorithmen dieser Protokolle zu erscheinen. Erschien SSH (Telnet-Alternative, die verschlüsselte unterstützt), SSL (Secure Socket Layer - Netscape Entwicklung, die www-Sitzung verschlüsseln). Es wurden alle möglichen Kerberous, VPN (Virtual Private Network). Zayuzat einige AntiSniff'y, ifstatus'y usw. Aber es ist die Situation grundlegend geändert. Dienste, die Ebene Passwort Übertragung text'om yuzayutsya voll nutzen

. Nach dem Boom-Sniffer begann eine Vielzahl von Verschlüsselungsalgorithmen dieser Protokolle zu erscheinen. Erschien SSH (Telnet-Alternative, die verschlüsselte unterstützt), SSL (Secure Socket Layer - Netscape Entwicklung, die www-Sitzung verschlüsseln). Es wurden alle möglichen Kerberous, VPN (Virtual Private Network). Zayuzat einige AntiSniff'y, ifstatus'y usw. Aber es ist die Situation grundlegend geändert. Dienste, die Ebene Passwort Übertragung text'om yuzayutsya voll nutzen  . Daher wird sniffat lange

. Daher wird sniffat lange  .

.

Windows-Implementierung von Sniffer

Der CommView - www.tamos.com

Ziemlich erweiterte Sniffer TamoSoft Produktion. Sie können ihre eigenen Regeln für Sniffing (zB ignorieren ICMP, TCP und sniffat auch zusätzlich zum Internet-Protokoll-Unterstützung Ethernet-Protokolle wie ARP, SNMP, NOVELL, etc.) eingestellt. Sie können zum Beispiel sniffat nur eingehende Pakete, und der Rest wird ignoriert. Sie können eine Protokolldatei für alle Pakete mit Größenbeschränkungen in der Megahit angeben. Es verfügt über zwei tools'y - Paketgenerator und NIC Vendor Indentifier. Sie können alle Details der gesendeten / empfangenen Pakete anzuzeigen (zB TCP-Pakete Source Port betrachtet werden können, Destination Port, Datenlänge, Prüfsumme, Sequenz, Fenster, Ack, Fahnen, Urgent). Die gute Nachricht ist nach wie vor, dass es die CAPTURE-Treiber automatisch einstellt. Im Allgemeinen tulza sehr nützlich für snifa, ich kann es jedem empfehlen.

Die SpyNet - packetstorm.securify.com

Ganz ein berühmter Sniffer Produktion Laurentiu Nicula 2000  . Normale Funktion - capture / dekoding Pakete. Obwohl entwickelt dekoding kühl (zB Paket können die Seite neu auf dem der Benutzer besucht hat!). Im Allgemeinen Amateur

. Normale Funktion - capture / dekoding Pakete. Obwohl entwickelt dekoding kühl (zB Paket können die Seite neu auf dem der Benutzer besucht hat!). Im Allgemeinen Amateur  .

.

Analyzer - neworder.box.sk

Analyzer erfordert die Installation von speziellen Treibern, in das Paket eingebettet (packet.inf, packet.sys). Sie können die gesamte Alte auf Ihrer Netzwerkkarte anzuzeigen. Analyzer unterstützt auch Kommandozeile. Es funktioniert großartig mit dem lokalen Netzwerk. Es verfügt über mehrere Dienstprogramme: ConvDump, GnuPlot, FlowsDet, analisys Motor. Nichts Besonderes.

Die IRIS - www.eeye.com

IRIS Produkt bekannt Firma eEye. Es ist eine große Chance, Filtration. Ich war sehr mit ihm drei Chips gefallen:

1.Protocol Verteilung

2.Top Gastgeber

3.Size Verteilung

Es gibt auch ein Packet Decoder. Es unterstützt erweiterte Logging-System. Und die verfügbaren Filter übertreffen alle Sniffer Bewertung. Diese Hardware-Filter, die entweder alle Pakete (Promiscious) oder mit verschiedenen Einschränkungen (z Erfassung nur Multicast-Pakete oder Broadcast-Pakete oder Frames nur Mac) zu fangen. Sie können nach bestimmten MAC / IP-Adressen an den Ports filtern, auf den Verpackungen, die bestimmte Zeichen. Im Allgemeinen ist eine gute sniffak. Es erfordert 50comupd.dll.

Das analoge WinDump tcpdump für Unix. Diese sniffak wirkt über die Kommandozeile, und ist die minimal mögliche Konfiguration und erfordert noch WinPcap Bibliothek. Ich weiß wirklich nicht ...

SniffitNT

Auch erfordert WinPcap. Arbeiten Sie nur als Befehlszeile und im interaktiven Modus. Mit ausgefeilten Optionen. Ich weiß es wirklich nicht.

ButtSniff

Regelmäßige Paket-Sniffer schafft bestimmte Gruppe CDC (Cult of the Dead Cow). Der Trick ist, dass es als Plug-in zu BO verwendet werden  (Sehr hilfreich

(Sehr hilfreich  ) .Rabota In der Befehlszeile.

) .Rabota In der Befehlszeile.

Es gibt viele weitere Sniffer, wie NatasX, NetXray, CooperSniffer, LanExplorer, Net Analyzer etc. Kommen Sie jetzt auf ...

Unixes Sniffer

Alle Sniffer diese Bewertung finden Sie unter packetstorm.securify.com .

linsniffer

Dies ist eine einfache Sniffer Benutzernamen / Passwort abzufangen. Standard-Kompilierung (gcc -o linsniffer linsniffer.c).

Logie sagt in tcp.log.

linux_sniffer

Linux_sniffer ist erforderlich, wenn Sie das Netzwerk im Detail zu erkunden. Die Standard-Zusammenstellung. Wirft shnyaga weiter solche isn, ack, syn, ECHO_REQUEST (ping), usw.

Sniffit

Sniffit - advanced Sniffer Modell von Brecht Claerhout geschrieben. Installieren Sie (müssen libcap): # / configure.

#make

Nun führen Sie den Sniffer:

#. / Sniffit

Nutzung: ./sniffit [-xdabvnN] [-P Proto] [-A char] [-p port] [(-r | -R) recordfile]

[-l Sniflen] [-L logparam] [-F snifdevice] [-M-Plugin]

[-D Tty] (-t <Ziel-IP> | -s <Source IP>) | (-i | -I) | -c <Konfigurationsdatei>]

Plugins zur Verfügung:

0 - Dummy-Plugin

1 - DNS-Plugin

Wie Sie sehen können, unterstützt Sniff eine Vielzahl von Optionen. Sie können sniffak Online verwenden. Sniff obwohl recht nützlich Prog, aber ich verwende es nicht. Warum? Da Sniffit große Probleme mit Schutz. Für Sniffit'a bereits aus remoutny Ruth und dos für Linux und Debian! Nicht jeder Sniffer derzeit erlaubt  .

.

HUNT

Dies ist mein Lieblings sniffak. Es ist sehr einfach zu bedienen, unterstützt viele Spaß-Chips und hat jetzt keine Sicherheitsprobleme. Plus ist nicht besonders wählerisch über die Bibliotheken (wie linsniffer und Linux_sniffer). Es kann die aktuelle Verbindung zu erfassen und unter dem Netz-Dump von dem entfernten Endgerät in Echtzeit. Im Allgemeinen Hijack rulezzz  . Ich empfehle für eine verbesserte yuzaniya allen

. Ich empfehle für eine verbesserte yuzaniya allen  . Installieren:

. Installieren:

#make

Run:

#hunt -i [interface]

READSMB

Sniffer READSMB abgeschnitten von LophtCrack und portiert Unix (seltsam genug  ). Readsmb fängt SMB-Pakete.

). Readsmb fängt SMB-Pakete.

TCPDUMP

tcpdump - ziemlich bekannten Paket-Sniffer. Geschrieben berühmter Stirn - Van Jacobson, der mit VJ-Komprimierung für PPP kam und schrieb ein Programm trace (und wer weiß, was sonst?). Benötigt Libpcap Bibliothek.

Installieren:

#. / Configure

#make

Jetzt führen Sie es:

#tcpdump

tcpdump: Hören auf ppp0

Alle Ihre CONNECT zeigt auf dem Terminal. Hier ist ein Beispiel für die Ausgabe auf Ping

ftp.technotronic.com:

02:03:08.918959 195.170.212.151.1039 > 195.170.212.77.domain: 60946+ A?

ftp.technotronic.com. (38)

02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946* 1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo request

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo reply

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo request

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo reply

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo request

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo reply Im Allgemeinen Sniff nützlich für das Debuggen Netzwerke, Fehlersuche usw.

dsniff

Dsniff erfordert libpcap, ibnet, libnids und OpenSSH. Writes eingeführt nur das Team, was sehr praktisch ist. Hier ist ein Beispiel für eine Verbindung anmelden unix-shells.com:

02/18/01 03.58.04 tcp my.ip.1501 -> handi4-145-253-158-170.arcor-ip.net.23

(Telnet)

stalsen

asdqwe123

ls

PWD

die

letzte

Ausfahrt

Hier abgefangen dsniff einen Benutzernamen und ein Passwort (stalsen / asdqwe123). Installieren:

#. / Configure

#make

#make installieren

Schutz gegen Sniffer

Der beste Weg zum Schutz gegen Sniffer - Verwendung Verschlüsselung (SSH, Kerberous, VPN, S / Key, S / MIME, SHTTP, SSL, etc.). Nun, wenn Sie nicht geben Klartext Dienste und die Einrichtung von zusätzlichen Paketen Jagd nach oben  ? Dann ist es Zeit juzat antisnifferskie pekety ...

? Dann ist es Zeit juzat antisnifferskie pekety ...

AntiSniff für Windows

Dieses Produkt ist freigegeben bekannte Gruppe Lopht. Es war das erste Produkt seiner Art. AntiSniff, wie in der Beschreibung angegeben:

«AntiSniff ist eine grafische Benutzeroberfläche (GUI) angetriebene Werkzeug für Promiscuous Network Interface Cards Erkennung (NICs) auf dem lokalen Netzwerksegment". In der Regel fängt Karte promisc Modus. Es hat eine große Anzahl von Testfällen unterstützt (DNS-Test, ARP-Test, Ping-Test , ICMP-Zeit Delta Test, Echo-Test, PingDrop-Test). kann es die gleiche Maschine wie die filigrane und dem Netz sein. es hat Unterstützung für die Protokollierung. AntiSniff arbeiten an Win95 / 98 / NT / 2000, obwohl die NT-Plattform empfohlen. Aber seine Herrschaft war von kurzer Dauer und in naher Zukunft erschien Sniffer AntiAntiSniffer genannt  Geschrieben von : Mike Perry (Mike Perry) (Sie es finden können www.void.ru/news/9908/snoof.txt ) .Es basiert auf LinSniffer (siehe unten).

Geschrieben von : Mike Perry (Mike Perry) (Sie es finden können www.void.ru/news/9908/snoof.txt ) .Es basiert auf LinSniffer (siehe unten).

Unix-Sniffer erkennen:

Sniffer kann Befehl ermitteln:

#ifconfig -a

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:3924 Metric:1

RX packets:2373 errors:0 dropped:0 overruns:0 frame:0

TX packets:2373 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

ppp0 Link encap:Point-to-Point Protocol

inet addr:195.170.yx PtP:195.170.yx Mask:255.255.255.255

UP POINTOPOINT PROMISC RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:3281 errors:74 dropped:0 overruns:0 frame:74

TX packets:3398 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10 Wie Sie in der ppp0-Schnittstelle sehen kann, ist PROMISC Modus. Entweder Operator Sniff hochgeladen, das Netzwerk zu testen, oder haben Sie bereits ... Aber denken Sie daran, dass Sie ifconfig sicher ersetzen können, so yuzayte Stolper Veränderungen zu erkennen und alle Arten von prog für Sniff zu überprüfen.

AntiSniff für Unix.

Angetrieben von BSD, Solaris und Linux. Unterstützt Ping / ICMP-Zeittest, arp-Test, Echo-Test, dns-Test, etherping Test, in der Regel analog AntiSniff'a zu gewinnen, nur für Unix  . Installieren:

. Installieren:

#make linux-all

Wache

Auch nützliches Programm für die Erfassung von Sniffer. Es unterstützt eine Reihe von Tests. Einfach zu bedienen. Installieren: #make

#. / Sentinel

./sentinel [Methode] [-t <Ziel-IP>] [Optionen]

Methoden:

[-a ARP-Test]

[-d DNS-Test]

[-i ICMP Ping Latency Test]

[-e ICMP Etherping Test]

Optionen:

[-f <Nicht existierend host>]

[-v Version und beende]

[-n <Anzahl der Pakete / Sekunde>]

[-I <Gerät>]

Die Optionen sind so einfach, dass keine Kommentare vorhanden.

MEHR

Hier sind ein paar Tools, um Ihren Netzwerk zu testen (für Unix):

packetstorm.securify.com/UNIX/IDS/scanpromisc.c -remoutny Detektor PROMISC Modus für Ethernet - Karten (für Red Hat 5.x).

http://packetstorm.securify.com/UNIX/IDS/neped.c - Promiscuous der Netzwerkdetektor im Ethernet (müssen libcap & Glibc).

http://packetstorm.securify.com/Exploit_Code_Archive/promisc.c -skaniruet Soup System erkennen Sniff.

http://packetstorm.securify.com/UNIX/IDS/ifstatus2.2.tar.gz - ifstatus Testa Netzwerk - Schnittstellen in PROMISC Modus.

Via xakep.ru

Kommentare

Kommentar nicht vergessen , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit ihre Meinung nicht teilen, und die Anonymität des Internets, ändert sich nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.