Hacking und WebMoney Schutz

Trotz aller Beteuerungen von Entwicklern, WebMoney System katastrophal unzuverlässig und öffnete nur einen Fingernagel. Es gibt viele Würmer, Trojaner und Hacker - Gruppen , spezialisiert auf Entführung elektronische Geldbörsen, Diebstahl , die massiv waren. Möchten Sie wissen , wie es zu tun und wie man sich schützen?

Einführung

Um damit zu beginnen, was nicht sein kann. Keine "Generatoren WebMoney-related" existiert nicht und kann grundsätzlich nicht existieren. Alle Cash auf einem zentralen Server Betreiber gehalten, und e-Wallets sind nur ein Mittel, darauf zuzugreifen. Grob gesagt, was man eine Kombination für die Kombinationsschloss, Geld und Wertsachen im Safe zu erzeugen ist noch nicht erschienen. Obwohl es möglich ist, ist der Code, jemanden zu holen sonst sicher, ist die Wahrscheinlichkeit, es ohne die Hilfe des Eigentümers der Öffnung (Hussars! Wir erinnern uns über Löten, aber stumm) ist so klein, dass es nicht einmal der Rede wert!

Aber zu stehlen Kombination jemand anderes ist ganz real! Es ist diese "Generatoren WebMoney-related" und engagiert. Sie sind entweder machen ein Duplikat aus dem E-Wallet und übertragen sie an den Angreifer, oder versteckte Ursache Keeper'a und können sich in Ihrem Konto zu übersetzen. Ebenso gibt es Viren und Trojaner. Auch markiert und Angriff auf ein bestimmtes Opfer gezielt. Ist es möglich, sich vor ihnen zu schützen? WebMoney System von Laien entwickelt, wurde ursprünglich ohne Rücksicht auf Sicherheit ausgelegt und, obwohl vor kurzem gab es eine Reihe von "Brandbekämpfung" Maßnahmen war prilyapannyh Nachhinein die Situation kritisch bleibt. Die Benutzer werden in Sicherheitssystemen verwirrt, gibt Support-Team eine ziemlich nebulös und vage Empfehlungen (das Windows-Update, konfigurieren Sie die Firewall, etc.), und in der Zwischenzeit weiterhin elektronische Geldbörsen zu stehlen.

Wir setzen uns nicht um die Aufgabe zu lehren, jemand anderes zu stehlen, wir wollen nur zeigen und beweisen (!), Dass das System WebMoney wirklich unzuverlässig und projiziert sogar Esel (es vse-taki benachbarten Rückenmark), aber im Allgemeinen ist nicht bekannt, welche . Es wird nicht vage Worte sein (zur Vermeidung von beschuldigt Verleumdung wird), aber es wird keine spezifischen Empfehlungen sein. Wir bieten keine vorgefertigten Angriff Programme und nicht sagen, genau das, was Baitik hacken müssen, aber glauben Sie mir - alle notwendigen Hacker-Tools können für eine Nacht von Grund auf neu erstellt werden - eine heilige Zeit für Hacker!

Doch der Reihe nach. Lassen Sie uns nicht zu schnell voran und Pop die Disc in den Laser, desto mehr wird die letztere wir noch brauchen.

Bild 1. Sie aus der Dunkelheit erscheinen, entfernen Sie alle E - Geld und gehen nirgendwo hin.

Was kann und was nicht (Verzicht)

Experiment (für Bildungszwecke) ist nur möglich mit einer eigenen elektronischen Geldbörse oder Handtasche Personen, die schriftliche Zustimmung gegeben hat. Unerlaubte Eingriffe in fremde Systeme und Geldbeutel absolut inakzeptabel!

Abbildung 2. Sie fangen alle , die aus der Dunkelheit erscheint, und in einer Welt führen , in der es keine Rückkehr gibt.

Erste Schritte oder klassische Missions

WebMoney System ist eine Art von Analog der gewöhnlichen Bankchecks, was bedeutet, dass ohne Fehler Zahlungen an uns zu machen, müssen Sie zunächst ein Konto auf dem zentralen Server des Betreibers zu erstellen und ein Konto zu eröffnen, was ein großer Nachteil ist, aber na ja.

Komm www.webmoney.ru, laden Sie das Programm Keeper Classic, führen Sie es (übrigens, erhalten durch Proxy-Server zu arbeiten , ist ein Wunder der Wissenschaft und Technik, Ich bin nicht ausgefallen, wir hatten die NAT und Port Mann 2802 zu erhöhen), füllen Sie die Registrierungsdaten (aus Laterne oder fair), jedes Passwort zu erfinden, zu schmecken, dann geht das Programm einen geheimen Schlüssel zu generieren und fragt uns ponazhimat Maus und Tastatur zu ziehen. Dies ist notwendig, um wirklich zufällige Daten zu erhalten, als ob psedosluchany Generator auf der Basis der Zeitgeber nicht gut ist. Vor dem Hintergrund der allgemeinen Verletzlichkeit des Systems zu trotzen Worte RSA, RC5, MD4, MD5, SSL ist einfach albern. Allerdings ist die Berechnung der psychologischen Entwicklung ganz klar für mich. Wenn der private Schlüssel wird in einem Bruchteil einer Sekunde erzeugt werden - was der Benutzer in das glauben?

Abbildung 3. Es ist nicht aus dem Nichts erscheint, niemand fängt, sondern nur zu sitzen und Lot.

Was auch immer es war, nach Abschluss der Registrierung zugewiesen wir eine eindeutige 12-stellige Kennung WMID (Web Money ID), und die erzeugte Schlüsselpaar. Der öffentliche Schlüssel wird an den zentralen Server des Betreibers WebMoney übertragen und das Geheimnis in einer Datei mit der Endung * .kwm (Key of Web Money) gespeichert, die auf Ihrer Festplatte, Wechselmedien angeordnet werden kann, oder eine Smartcard. Kurz gesagt, gemeinsame asymmetrische Kryptographie wie PGP.

Sobald eine Datei * .PWM erstellt wird, die Speicherung von Informationen auf unsere Portemonnaies (aktuelle Bilanz, Transaktionshistorie, etc.). Grundsätzlich ist es nicht erforderlich, da alle Informationen auf dem zentralen Server des Betreibers befindet. Keeper kann ohne * .PWM Datei arbeiten, die Daten automatisch vom Netzwerk laden, aber nur in den letzten drei Tagen. Eigentlich * .kwm Datei ist auch optional, und es kann wieder hergestellt werden. Um dies zu tun, müssen Sie das Passwort kennen Zugriff auf die Mailbox bei der Registrierung und eine notariell beglaubigte Erklärung angegeben haben , dass Sie nicht Elch (mehr dazu finden Sie hier: http://www.owebmoney.ru/returnkey.shtml). Theoretisch kann ein Hacker unser Geld Hack nur Passwort-basierte, aber es ist zu mühsam und gefährlich in der Praxis.

Geheime Informationen, die Regulierung des Zugangs zu den Geldbeutel ist nur ein kwm-Taste. WMID offen überall veröffentlicht und es ist normal. Das Wissen der WMID, können Sie die Benutzerdaten zu erfahren, die er als "offen" markiert, aber es ist unmöglich, die Zahl seiner Handtasche (Geldbörse) zu bestimmen.

Anzahl der Geldbörse - wird üblicherweise Sachen. die Anzahl der Handtasche zu kennen, können wir kein Geld von ihm bekommen, aber wir können durch Ausfüllen des Feldes "Kauf Beschreibung" glaubhafter wie möglich Rechnung zu stellen. Der Prozess natürlich dumm, aber es gibt eine gewisse Chance, dass es wird. Kunden, regelmäßig große Anzahl von kleinen Konten zu zahlen sind, nach und nach gewöhnen, nicht achten Sie auf sie und überprüfen Sie die Spalte "von denen" nur im Zweifelsfall. Natürlich ist kein Summen in diesem Verfahren der Hacking im Übrigen nicht, kann der Angreifer sehr robustes Design zu verbrennen und zu der Gesellschaft Onkel gehen, der seinen Arsch reißen würde, so bemerkbar Popularität, die er nicht finden.

Abbildung 4. Setzen Sie das Opfer verlassen, aber eine plausible Konto - so plötzlich bezahlen?

Aber Diebstahl kwm-Datei boomt. Standardmäßig sind die Tasten in keys.kwm gespeichert, aber im Prinzip kann der Dateiname alles sein, für diese Angelegenheit, und Expansion. Die meisten Hacker und Trojaner erzeugt stumpfe Wildcard-Suche * .kwm, so die Schlüsseldatei in dontreadme.txt umbenennen in gewissem Maße unsere Sicherheit erhöht, sondern erweiterte Hacker kann in der Registrierung erhalten, in dem der Halter seinen Einstellungen und Spion Pfad speichert. Sie können auch durch das Scannen aller Dateien auf seinen Inhalt sehen (obwohl es viel Zeit in Anspruch nimmt und die verdächtige Plattenaktivität verursachen). Feinschmecker werden sicherlich einen Aufruf Createfile-API-Funktion, die anzeigt, welche Dateien geöffnet sind Keeper abholen. Und selbst wenn die Registrierungseinstellung Format in zukünftigen Versionen geändert werden wird, eine Option mit Createfile wird weiterhin funktionieren (Hinweis: wenn die Entwickler nicht Idioten waren, haben sie mit den Schlüsseln mehrere Dateien erstellt - eine echte, der ganze Rest - Uhr Lehren, unter Bezugnahme auf die ein Signal zu hören ist Alarm).

Abbildung 5. Verstecken kwm-Datei vor Hackern entfernt.

Standardmäßig ist der Schlüssel Dateigröße 1,2 MB (in genau, auf einer Diskette), aber wenn es auf 100 MB erhöht werden kann erwünscht. Dies macht es schwierig, die Schlüssel für die Übertragung über das Internet zu stehlen, und im allgemeinen keine unüberwindliche Schwierigkeit erstellen. 100 MB - Hälfte Mini CD-R, Zip-100M ist ein oder zwei CD-R Visitenkarten-Format. Natürlich ist die Systemleistung zu einem gewissen Grad Tropfen (große Datei, dann werden Sie es nicht gelesen), aber die Sicherheit ist es wert. Oder auch nicht wert? Laut dem lokalen Netzwerk 100 MB zu stehlen ist kein Problem, ein DSL- oder Kabelmodem Internet - zu. Selbst nach heutigen Maßstäben berüchtigt Modem 33600 wird diese Datei für ~ 70 Stunden. Nicht so sehr, wenn Sie sich erinnern, dass praktisch keiner der Benutzer nicht die Schlüssel regenerieren jeden Tag. Split-Dateien in kleine Stücke, im Hintergrund gesendet, ziehen Sie es für zwei oder drei Wochen ist realistisch, obwohl es die dümmste und aussichtslose Art und Weise ist.

Wenn ein Hacker in ein anderes System infiltriert (und in sie eindringen, können Sie auf verschiedene Weise), es kostet nichts, eine Datei in den Speicher zu laden, öffnen Sie die Brieftasche Geld auf Ihr Konto zu übertragen und die Festplatte schlagen, war das Opfer auf das Internet zuzugreifen nicht in der Lage und beschweren sich darüber, wer sollte . Die übrigens auf Kosten der "beschweren". Die Optionen sind nicht so viel, und nicht für die Unterstützung von warten. Nun, mit der Ausnahme, dass der Herr, der Gott (wenn Sie wirkliche Gott bist, mein Geld zurück, Sic Sie ficken), sondern auf die Jungs. Wenn der Zugriff auf WMID haben wir noch (was für eine dumme Hacker gefangen!), Können wir bestimmen WMID, das Geld übertragen wurden, gehen Sie auf die Webseite des Schieds Service (http://arbitrage.webmoney.ru/), zahlen die Schiedsgebühr (als Sie müssen WebMoney zu haben, die wir entführten Angreifer gereinigt) und Hacker-Handtasche blockieren. Nur wenn der Angreifer nicht elk ist, wird das Geld in wenigen Minuten auf die E-Gold oder auf andere Weise aus dem System entfernt übertragen werden, so dass es ihnen nicht Beutel würde, und wird selbst zu sperren, und es ist nichts. Übrigens, Geldbörsen mit einer anfänglichen oder ein persönliches Zertifikat nur durch die Entscheidung der Schiedsstelle blockiert ist, ist, dass ausreichend, um das Zertifikat zu nehmen und ... Das ist einfach nicht notwendig zu sagen, dass die Inhaber der Zertifikate nicht in Diebstahl beschäftigt sind, wie durch seine Passdaten gemeldet. Agaschazblin! Taki Ihre eigenen? Ausstellung von Zertifikaten sind jetzt in allen und jedem Eingriff, und hoffen, dass alle von ihnen sind ehrlich, gewissenhaft und unbestechlich, ist einfach naiv, vor allem, wenn es um Geld geht, auch elektronisch. Der Mann, der $ 100.000 zu stehlen festgelegten (und warum nicht), erhalten kein Problem, nicht nur ein Feigen Zertifikat, sondern auch einen falschen Pass zusätzlich. Nun, jemand auf dem Schulabschluss und dann schauen? Auch wenn die MVD gefälschte Pässe auf Strom, wie wiederholt TV gesagt (und das ist ein Verbrechen), was ist dann mit ", LLC" zu sprechen, die keinen rechtlichen Status haben in der Regel?

Allerdings sind sich die Situation für die Übertragung von gestohlenen Geld in ein paar Geldbörsen noch von den Entwicklern und sie als gründlich versklavt ... Eindringlingen! Urteilen Sie selbst. Das Opfer nach dem oben genannten Anspruch Einreichung sollte der Administrator des Schieds Service (WMID 937717494180, [email protected]) beziehen, und ihn bitten, die gesamte Kette zu verfolgen. Alle "Charme", dass der Administrator nur von Montag bis Freitag arbeitet von 10 bis 18 Stunden in Moskau. Wir sagen nicht, Service retten und wollen auch zu schlafen. Sehr gute Zahlungssystem, das sage ich Ihnen !!! Damit ist die Auszahlung von Geld aus dem System fast sofort durchgeführt und das Konto geht auf eine Minute, ein Administrator, Sie sehen, will bainki. Ich verstand nicht, dieses Studentenwohnheim oder ein Zahlungssystem? Was hat es gekostet, wenn Millionen Umdrehungen (die nicht Werbung ist nicht mehr ganz zu schweigen), ein paar Leute einstellen, um die Uhr zu unterstützen?! Denn in diesem Fall handelt es sich um Geld! Natürlich Hacker sichersten Diebstahl oder um Mitternacht oder am Wochenende zu begehen. Aber es ist in Ordnung, lassen Sie leere Worte und Blick auf Keeper'om näher.

Keeper innen und außen

Hier sind einige bewundert als Entwickler in Volumen Keeper'a so viel zu stopfen verwaltet ( "Ich weiß nicht , über Sie, aber ich bewundere wirklich diejenigen , die 2MB Verteilung Keeper Classic gelungen , eine solche zu setzen" schmackhaft "Füllung, aber immer noch schön verpackt dieses Ding außerhalb ", http://www.owebmoney.ru/clashistory.shtml). Und was sie in der Tat passen? in diesem Alter natürlich, wenn die "Hallo Welt!" kaum auf CD eingreifen, kann die Anwendung nehmen "nur" ein paar Megabyte schon Respekt gebieten ...

Das Hauptvolumen (~ 2,2 MB) nimmt WMClient.dll was in der Tat, er ist der Torwart ist. Es DCOM-Objekt, geschrieben in Microsoft Visual .NET Kompilierung zu nativen Code, nicht gepackt und nichts, ich wiederhole, nicht seine Analyse zu behindern. Es ist weder verschlüsselt noch p-Code oder Anti-Debugging-Tricks, kein Zähler Disassembler, dumper, API-Spion. Nichts! Take-and-Analyse! Wie auch immer, Version 2.4.0.3 (die spätestens zum Zeitpunkt des Schreibens dieses Artikels) verhält sich auf diese Weise. Ob die Entwickler zumindest ein wenig intelligenter, oder würden sie Microsoft Visual C ++ 6 (die berühmten "sechs"), zuzüglich aller Qualitätsschutz (zB EXECryptor) verwenden oder kompiliert NET-Anwendung in p-Code sein, was viel schwieriger ist, zu zerlegen.

WebMoney.exe (~ 180 KB) - das ist nur "puskalka" und es ist nichts interessant, es aber zerlegen noch steht. Zumindest dann, lustig zu machen Entwickler und ihre Qualifikationen zu beurteilen.

Abbildung 6. Keeper Classic in Disassembler.

Also, gehen wir davon aus, dass ein Computer mit installierter Keeper'om eingeführt Code-Hacking mit Benutzerrechten ausgeführt werden (wir sind uns einig, dass die Administrator-Rechte, und wir waren nicht gegeben, obwohl die Verstärkung erweiterten Rechten mit dem Benutzer an das System in W2K / XP, im Allgemeinen, kein Problem, die 9x nicht zu erwähnen, wo keine Trennung er passiert nie Privilegien in Spartan Bedingungen in der Nähe der Kämpfe handeln). Was können wir tun? Wir haben zwei Möglichkeiten. Pre Keeper'a zerlegen, Kommunikationsprotokoll mit dem Server neu zu erstellen, warten auf einen Träger eingesetzt ist, die ein geheimer Schlüssel ist und ... mehr selbst fantasieren. Ich persönlich in Keeper'e Faulheit gepflückt. Auseinanderbauen - ein mühsames Geschäft und das Kommunikationsprotokoll wiederherstellen kann mehr als eine Woche dauern. Mit reduziert Sniffer signifikant die Zeit, aber immer noch "brach." Es ist viel einfacher und effizienter, das Geld der Hände Keeper'a zu stehlen. Installieren Spion, Tastatureingaben abfangen, warten, bis ich WMID oder definieren sie auf andere Weise, weil WMID niemanden ein Geheimnis, nicht der Fall ist (die erste Methode wird vor allem durch Viren verwendet, die zweite - gut für einen gezielten Angriff), dann ist ein "schön" vor ( nach 18 Stunden oder am Wochenende) deaktivieren Bildschirmausgabe, startet WebMoney.exe und durch Eingabetastatur-Maus-Emulation Fällen alles, was wir wollten. Zum Beispiel, füllen Sie das Opfer die Handtasche auf. Und warum nicht?! Wir in der Tat brechen seine eigene Geldbeutel, nicht wahr? Das ist es, und füllt sich! Wir sind keine Schläger haben und ehrliche Hacker!

Technologie - Emulation Eingang ist im Detail in der "Hinweise myschh'a" elektronische Version beschrieben , die frei sein kann mein myschh'inogo ftp-server abzubeißen ftp://nezumi.org.ru/ (nur daran erinnern, dass es nicht möglich ist die ganze Zeit), um die Darüber hinaus wurde der Artikel "Breaking the WebMoney" in der Ausgabe 67 Hacker veröffentlicht, in dem alle beschrieben. Also lassen Sie uns nicht Demagogie erhöhen und Kaugummi kauen hundert Mal. Wir nehmen nur gemeinsame Mechanismus. Zunächst finden wir ein Fenster Keeper'a Funktionsaufruf oder Find EnumWindows und dessen Griff bestimmen. Dann aufzuzählen mit EnumWindows die untergeordneten Fenster, die zu den Bedienelementen (Tasten, Zeilenbearbeitung, etc.). Durch das Senden einer Vielzahl von Elementen der Steuernachrichten (so kann dies über Sendmessage-Funktion durchgeführt werden) wir sie unter seiner Kontrolle leicht zu nehmen. Die Deaktivierung der Anzeige erfolgt oder abfangen GDI (realisiert hart, aber arbeitet mit einem Knall) Dienstleistungen oder Ort über Keeper'a ablenkend Fenster, zum Beispiel ein Browser-Fenster mit einem pornografisches Bild. Ja eine Menge Dinge, hier können Sie kommen mit!

Das Problem ist, dass seit einiger Zeit, dumpf-Emulation für den Betrieb eingestellt. Keeper hat die so genannte "fliegende Figuren." Bekam Wie jene verwendet, um eine automatische Registrierung auf vielen Websites zu verhindern. Bevor Sie eine Zahlung zu leisten, müssen Sie drei Ziffern der Grafik eingeben, die zufällig auf dem Bildschirm angezeigt werden. Die Idee ist natürlich interessant, aber ich habe geliehen es eindeutig fehl am Platz ist. Schwere Kindheit, Ausbildung sauge, tief Kater. Ein Leiter eines bo-bo. Jedoch nichts mit dem Kopf zu tun. Immerhin, dachte niemand. Entwickler sicheren Empfangs ausdrücklich gelehrt. Fragmentarisches Wissen im Stil von "pauken hier und hier die Mädchen tanzten, und dann zog ich die Ziegel" und einen Stab von allen Seiten.

Abbildung 7. Schutz Keeper'a "fliegenden Figuren."

Warum "Zahlen fliegen" sind auf dem Web-Server (wo sie zum ersten Mal erschien und)? Da und nur , weil zum einen der Sicherheitscode befindet sich außerhalb der Reichweite des Hackers, und zweitens, weil der Schutz ausschließlich auf Roboter ausgerichtet ist, aber nicht den Menschen. Zum Schutz vor Spammern mail.ru und Vandalen diese Maßnahme ist mehr als genug, aber nicht für Keeper'a! Zunächst wird in den aktuellen Versionen Keeper'a fliegenden Figuren elementaren prostyuschim erkannte die OCR, freie Zimmer in den Hunderten von Kilobyte zu finden (ready-Bibliotheken verwendet wird), und zweitens, Code-Hacking nichts kostet ein Stück des Bildschirms zu erfassen und an den Hacker im Dienst an den Monitor senden er erkannte ihre eigenen, und drittens, dieser Schutz ist deaktiviert Bit-Hack, das heißt Bearbeitungsmaschinencode Keeper'a, vierte, kann fliegen Zahlen abgeholzt über die Registrierung (wenn Sie versuchen, sie durch Keeper'a zu deaktivieren, werden Sie aufgefordert, die Legitimität des Vorgangs zu bestätigen), im Fünften, auch wenn der Schutz wird angezogen werden, in der Reserve Hacker wird den Austausch und die Schaffung eines Protokolls seiner eigenen Kunden, ohne dass Zahlen in der sechsten ... kurz zu entschlüsseln, ist die Art und Weise des Hackens sehr, sehr viel, und keinen Nutzen von diesem Schutz, nein, nicht die Tatsache zu erwähnen, dass viele Nutzer auf die noch sitzen ältere Versionen ohne Zahlen fliegen oder sie als unnötig deaktivieren.

Und hier ist eine andere in großem Umfang verbreitet Merkmal - die Genehmigung der Bestätigungs-E-Mail. Auf dem ungeschulten Auge sieht es aus Zug - vor unserem Konto der Lage sein wird, unabhängig davon, was getan wurde, Sie den Code eingeben müssen, die sich auf die E-Mail kommen. Wenn der Hacker wird * .kwm Datei ausgeruht sein, wird es mit der Nase bleiben, und wir - mit dem Geld. Für den Zugriff auf unsere Mailbox, wird er nicht erhalten. Die Logik von Eisen, aber falsch. Mailboxes brechen nicht zu hart (spezifische Hacking-Techniken in zahlreiche Bücher und Artikel angegeben sind, so werde ich nicht wiederholen), auf die gleiche, solange der Angreifer * .kwm Datei gezogen, wird sie davontragen, und das Kennwort für E-Mail. Die Ausnahme ist vielleicht nur der Diebstahl von einer Smart-Card und Wechselmedien mit den Tasten, aber ... dieser Diebstahl, in der Regel erfolgt oder enge Freunde, die ficken und E-Mail, oder Räuber, den physischen Zugriff auf Wechselmedien erhalten, die gespeichert wird meist in unmittelbarer Nähe zu einem Computer. Nun, was sollten sie eine andere und das Kennwort auf der Box zu stehlen?

Okay, wie etwa Sperren alle IP-Adressen, zusätzlich zu seiner? Lassen Sie uns beginnen mit der Tatsache, dass die lokalen Netzwerke Hijacking-Adressen sind kein unüberwindbares Problem. Und der auf dem sitzt Dial-Up'e erhält in der Regel dynamische IP-Adressen aus dem gemeinsamen Pool zugeordnet. Vorgeschrieben sie - zadolbali, und jeder Client mit dem gleichen ISP wäre es ohne Probleme genehmigt werden. Aber es spielt keine Rolle. Kein Hacker bei einem Fremden verdammte Brieftasche gespeichert ist nicht erforderlich. Es entfernt einfach das Geld reichte Keeper'a auf dem Computer des Opfers ausgeführt wird, die wahrscheinlich die richtige IP hat und es gibt keine "sperren" es hört nicht!

Schutzmaßnahmen von den Entwicklern vorgeschlagen, ist es möglich, eine lange Zeit aufzuzählen. Fast alle von ihnen sind auf Diebstahl * .kwm Datei konzentriert und dann über das Netzwerk senden. Aus irgendeinem Grund denken die Entwickler, dass dies der einzige Weg ist, zu brechen, obwohl dies nicht der Fall ist. Sie empfehlen auch, die "richtige" eine Firewall einzurichten, um Informationslecks verhindern und regelmäßig gepatcht keine Hacker oder Würmer nicht eingetragen. Nun, auf Kosten der Firewall haben sie offensichtlich aufgeregt. Genug , um der populären Website http://www.firewallleaktester.com/ zu gehen, um sicherzustellen , dass es ein Angriff ist, alle persönlichen Firewalls Piercing. Ich schrieb auch darüber in "Computervirus Forscher Notes", Fragmente davon aus heruntergeladen werden kann ftp://nezumi.org.ru/ , gibt es ein fertiges Demo - Code.

Lassen Sie uns jetzt mit den Updates beschäftigen. Viele Websites, die Zahlung über WebMoney akzeptieren nur mit IE arbeiten, weil es ActiveX verwendet. Und obwohl Alternativen wie Opera-Browser nicht unterstützt und Fox veröffentlicht Plug-Ins arbeiten sie irgendwie und in Wirklichkeit ist es notwendig, den IE, die Anzahl der Löcher, in denen die Würde des Buches von Guinness World Records zu verwenden. Das heißt, WebMoney Schöpfer selbst podsazhivayut unsere undichten Browser und empfehlen nach wie vor vorsichtig - nicht zu vergessen die Zeit zu aktualisieren, sagen sie. Und kann ich auch den Boden zu ändern? So wird das Problem für den Benutzer. Das Problem ist in den Köpfen der Entwickler (oder besser gesagt, in ihrer Abwesenheit). Das Problem ist das Konzept des Gesamtsystems. Das Problem ist, grundlegende Verwundbarkeit Geld-Transfer-Protokoll und Unsicherheit Keeper'a. Heck, wie viele Jahre bereits existieren Algorithmen "one-off" Schlüssel generieren, in dem nichts und einfach nichts stehlen. Aber warum sollte ich über sie wissen - sehr weit von Kryptographie und Finanzbetrug myschh - wissen aber nicht, die Entwickler von Zahlungssystem? Ponaprinimali unklar, wer ...

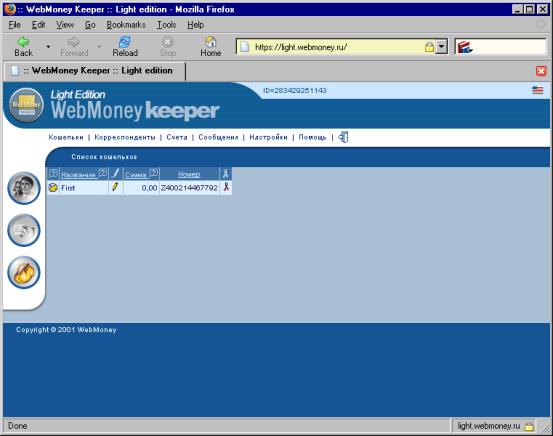

Keeper Licht oder Kampf mit Zertifikaten

Insecurity klassische Keeper'a - Tatsache gegründet, aber das Licht ist immer noch sicher genug angesehen: "Die Keeper Classic Schlüssel in Teilen kann Datei peretaskat, kann eine E - Mail gehackt werden, usw. Die Schlüssel werden auf einem Wechselmedium gespeichert sind , kann der Trojaner auf die Festplatte geschrieben werden in wenn eine Diskette oder CD eingelegt das heißt, ist es theoretisch möglich , um das Geld zu bekommen, auch wenn alle Vorsichtsmaßnahmen -. Aber Licht extrem schwierig ist, nicht exportierte Zertifikat gibt 100% Garantie der Sicherheit "(http://owebmoney.ru/. Café / index.php? showtopic = 108).

Hört sich gut an, aber wie dieser Zustand in der Praxis? Versuchen Sie zu verstehen. Beginnen wir mit der Frage beginnen - wie haben Arbeits Keeper Light? Sehr einfach. nun der geheime Schlüssel ist in der Datei * .kwm und ein spezielles Zertifikat und alle Kontrolle über die Web-basierte Schnittstelle für spezielle kryptographischer Protokolle nicht gespeichert.

Wo speichert der Browser die Zertifikate? Je nach Browser. Zum Beispiel Mozilla - im Katalog "./mozilla/defaul/<blahblahblah>/cert8.db", aber IE, begann Windows XP Professional ausgeführt wird, verwendet eine ziemlich gehäuft System. Public-Key-Zertifikat im persönlichen (persönlichen) Speicher gespeichert, die sich im Verzeichnis Dokumente-n-Einstellungen \ <Benutzername> \ Anwendungsdaten \ Microsoft \ System \ My \ Zertifikate, die für jedermann frei zugänglich ist (es ist die Information der Öffentlichkeit!) . Benutzerzertifikate werden im Profil entfernt. Private Schlüssel werden in gespeicherten Dokumenten-n- Einstellungen \ <Benutzername> \ Anwendungsdaten \ Microsoft \ Crypto \ RSA. Hauptbenutzerschlüssel (Benutzer-Master-Schlüssel), einer Länge von 64 Zeichen - Alle Dateien werden automatisch mit einem zufälligen symmetrischen Schlüssel verschlüsselt. Der Hauptschlüssel wird durch einen Algorithmus Triple DES basierend auf dem Benutzer-Passwort generiert, mit dem er sich anmeldet.

Was bedeutet all diese theoretischen bodyaga in der Praxis? Und das Sneak-Zertifikat mit einem privaten Schlüssel von einem Windows XP kann nicht sein! Das heißt, um eine erfolgreiche auszuziehen, aber das Gute davon wird gleich Null sein, weil auf einem anderen Computer, um es einfach nicht funktionieren! (Das ist, was private Zertifikat!). Allerdings können Sie es exportieren, ohne auch nur über spezielle Privilegien haben. Gutted Zertifikat-Manager-Programm, wenn Sie nicht wissen, wie. In der Tat, für das Zertifikat Übertragung von Computer zu Computer Keeper Light mit dem exportierte Zertifikat, die in Dateien mit der Erweiterung PFX gespeichert ist. Sie können sowohl auf dem externen Medium und Festplatten zu finden. Das ist nur gibt es ein "aber". Die exportierte Zertifikat mit einem Kennwort gesperrt wird vom Benutzer zugewiesen, und sie in Ihr System zu importieren, müssen Sie entweder einen Keylogger zu werfen, oder versuchen, ein Passwort Brute-Force zu öffnen. Aber die erste zu groß ist, die zweite - für eine lange Zeit, so dass der Diebstahl von Zertifikaten hat keine breite Akzeptanz erhalten.

Abbildung 8. Passwort anfordern , wenn Sie das Zertifikat importieren.

Bedeutet dies, dass der Keeper Light geschützt wird? Nein, und nochmals nein !!! Wenn der Keeper Classic kann zumindest theoretisch geschützt werden (den Treiber zu installieren, direkte Tastatureingabe bietet, Hacken Emulatoren und überwacht die Integrität Keeper'a und sich selbst), arbeitet der Keeper Light über einen Browser, der "Integrität", die grundsätzlich nicht kontrolliert werden kann!

Das erste, was in den Sinn kommt - dies wird zu emulieren bezeichnet. Wir sagen "beginnen https://light.webmoney.ru", eine oder andere Weise verstecken das Browser-Fenster (es genügt, nur einen Griff zu bekommen und man kann auf ihm zeichnen, schrecklich) und Tastenanschläge emulieren die elektronische Geldbörse aufzufüllen. Effektive Eisen und unvermeidlich. Der einzige negative Punkt - jede Art (und möglicherweise Version) Browser erfordert einen eigenen Ansatz, aber man kann nur an der IE 5/6, als das beliebteste bleiben.

Bei anderen Browsern noch einfacher. Nehmen Sie eine Fox Quelle und erstellen Sie ein Hacker-Minibrowser auf ihrer Grundlage, dass nichts angezeigt wird, funktioniert aber nur mit Geldbörsen so. Doch unter den Fans WebMoney Benutzer Fox ist nicht zu viel, aber es ist immer noch besser als nichts. By the way, lassen IE Anhänger nicht sicher fühlen. Der Quellcode W2K wurden eine lange Zeit gestohlen und Ihre IE-Klon erstellen basierend auf sie ist ganz real, nicht um die Tatsache zu erwähnen, dass der IE - es ist nur ein Satz von DCOM-Objekte und sammeln ihre Browser auf Basis von ihnen in der Lage sogar ein Anfänger zu sein.

Abbildung 9. Keeper Light - ist ein Web-Interface , das Sie mit einer Handtasche von einem beliebigen Browser zu arbeiten.

Was ist, wenn die Einfuhrbescheinigung zu jeder Öffnung des Geldbeutels vor, und löschen Sie sie dann aus dem Repository? Tatsächlich ist es bis zu einem gewissen Grad die Sicherheit zu erhöhen, aber die Hacker-Programm kann entweder für das Erscheinen des Fensters "WebMoney Keeper :: Light Edition" warten, signalisiert, dass der Benutzer angemeldet ist, oder auf die Tasten zu spionieren geheime Passwort mit dem Zertifikat über das Netzwerk übergeben. Also, elektronisches Geld bleibt nach wie vor in einer klebrigen Situation!

Melden Sie sich auf Handy - zuverlässig?

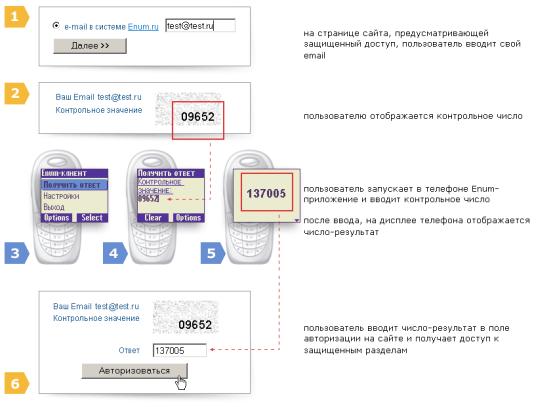

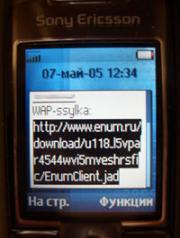

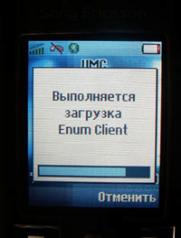

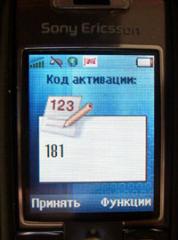

Es wurde die ganze Wut-System-Authentifizierung Ihr Handy. Beim Check-in - Service ENUM (http://enum.ru/) starrt uns in das Handy ein spezielles Java-basierte Anwendung (auch genannt MIDlet) , die sich Enum - Client aufruft. Es dauert eine fünfstellige Zahl (beispielsweise 09.652) und erzeugt auf der Grundlage ihrer Antwort wird der Erzeugungsalgorithmus für jeden Benutzer einzigartig. Wenn es keine Handy ist - fit Pocket PC oder eine andere Vorrichtung, die Java unterstützt (beispielsweise der PC-Desktop, nur den Sinn wird es ein wenig sein).

Abbildung 10. Reihenfolge der Operationen bei der Aktivierung von Zahlungs per Handy oder PDA.

ENUM - Service ermöglicht es Ihnen , die Einkäufe über den Service - Händler zu machen (https://merchant.webmoney.ru /) nicht Keeper'u greifen - weder klassisch noch als Anlage. Es wird angenommen , dass eine elektronische Geldbörse und stehlen Bargeld in diesem Fall nicht mehr in der Lage zu hacken sein, "Betrüger und Virenschreiber über das Internet von unseren Computern wertvolle Informationen zu stehlen, aber was auch immer Schutz , den wir nicht erfunden haben - Firewalls, Antivirus-, antikeylogera, antitroyany, Zertifikate - immer haben. die theoretische Wahrscheinlichkeit ihrer Umgehung und Kennwörter zu stehlen (oder Hüter der Schlüssel, zum Beispiel) aus dem Computer, weil beide Hacker und Security - Tools , die denselben Kanal nutzt - das Internet und das Internet Problem ist , dass es keine andere Alternative Kanal Speicherung und Übertragung ist. Informationen. So löst die ENUM dieses Problem. es gibt uns die meisten anderen Kanal. Ein Hacker kann in den Computer zu bekommen, "plant" Trojaner - Virus, aber er kann nicht in Ihrem Handy. Ratet mal , für alle Dienste einzigartig für jeden Benutzer Client - Algorithmus Enum empfängt von einem der anderen, nicht zu sein "(http://owebmoney.ru/enum.shtml).

Abbildung 11. ENUM - System - Logo.

Abbildung 12. Service Händler.

Ist es so? Wie das Sprichwort sagt, "wenn es unmöglich ist, aber sehr wünschenswert, ist es noch möglich ist." Ein zusätzlicher "Kanal" und in der Tat erhöht die Sicherheit, viele Male, aber über die grundsätzliche Unmöglichkeit brechen zu sprechen - vorzeitig. Beginnen wir mit der Tatsache , dass die Zahlen Erzeugungsalgorithmus für alle Benutzer noch vereinigt (auseinanderbaut MIDlet , wenn Sie es nicht glauben) zu starten, nur die Schlüsselerzeugung ist anders und es ist durchaus möglich , abholen. nur eine Antwort reicht für eine gegebene Kombination von Zahlen abzufangen. Key Recovery dauert nicht lange, und der Trojaner-Programm ist durchaus in der Lage. Ich hoffe, dass es nicht notwendig ist, zu erklären, wie Zahlen der Kombination des Bearbeitungsfensters zu zählen.

Darüber hinaus enthalten Handys Haufen Löcher. IR-Protokolle und Blue tooth wimmelt es buchstäblich mit ihnen. Das Magazin "Hacker", schrieb immer wieder darüber. Wenn das Opfer ein Handy oder PDA hat, ist es möglich, dass es blaue Zahn und Adapter oder IC hat, die kontinuierlich hält an. Der Angreifer kann das Telefon jede AT-Befehl senden, MIDlets ausführen oder deren Inhalt zu lesen. Und was?! Kann gepinnt und einen Virus zu schreiben, E-Wallets stiehlt und sie über das Handy zu übertragen! Der Bypass alle Firewalls! Hier haben Sie einen zusätzlichen Kanal der Kommunikation!

Doch all diese Erbsenzählerei myschh'astnogo alte Hacker. Die Stimmung ist einfach nur schlecht. Der regen fällt, und Rettungen von Depressionen nur Sirenia (sehr starke Gothic-Band aus dem fernen Norwegen - Ich empfehle). Wenn nüchtern die Wahrheit (in einem solchen myschh'inye roten Augen - klein, wie eine Perle) konfrontiert, muss anerkannt werden, dass der Hack ENUM ist sehr schwierig, so ein gewisser Sinn ist es immer noch. Aber dies bedeutet nicht, dass Sie eine E-Wallet beginnen und ihn kühn 100.000 $ setzen. Dann hacken einfach!

Abbildung 13. Aktivierung der Zahlung per Handy über das ENUM - System.

Wie zu brechen Tauscher

Tauscher Hacking ist nicht in unseren Plänen (seinen eigenen Tauscher ist nicht jeder, und brechen die anderen "- ist illegal) enthalten, so nennen wir die wichtigsten Punkte nur. Aus der Sicht des Tauschers Hacker Seite wird normalerweise von PHP und läuft unter Linux / BSD / NT gesteuert.

Das ist durch Fehler in PHP-Skripten und sie oft brechen. Auch lassen einige Web-Programmierer eine "Hintertür" für den Fall, wenn sie plötzlich essen wollen, und haben nichts zu essen. Weniger Kratzen Achse. Die größte Anzahl der Löcher, hat natürlich das NT und alle seine Derivate des Systems (einschließlich der gepriesene Windows 2003 Server). Linux und BSD ein wenig schwieriger zu brechen, aber ... wenn Sie die Sicherheits-Scanner nehmen (zum Beispiel X-Spinne), dann können Sie feststellen, dass viele von ihnen ist krumm oder Sendmail Apache verrostet. Pufferüberlauf, das Senden von Shell-Code, und der Server ist in unseren Händen!

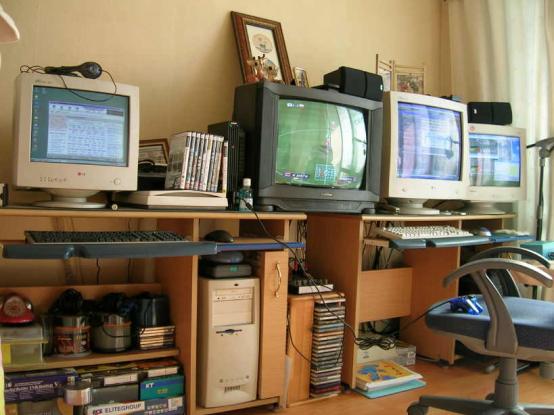

Abbildung 14. Workplace Hacker.

Abschluss

Hacking WebMoney - ein kein Mythos, sondern eine harte Realität, und schützen Sie sich 100% nicht möglich ist, auch wenn Sie ein Experte für die Sicherheit sind. Es besteht immer die Gefahr, dass das Virus durch eine bislang unbekannte Lücke im Betriebssystem oder Browser zu kontrollieren, und wenn der Verlust von Betriebsdaten auf der Festplatte eine Reservierung vornimmt, die Offenlegung vertraulicher Informationen - physische Trennung vom Intranet-Netzwerk, der Diebstahl von E-Geld hilft nichts!

Abbildung 15. Sireina - Gothic Hacker Musik , die Wurst myschh'a.

Kommentare

Kommentar nicht vergessen , dass der Inhalt und der Ton Ihrer Nachrichten , die Gefühle von echten Menschen verletzen können, Respekt und Toleranz gegenüber seinen Gesprächspartnern, auch wenn Sie Ihr Verhalten in Bezug auf die Meinungsfreiheit ihre Meinung nicht teilen, und die Anonymität des Internets, ändert sich nicht nur virtuell, sondern realen Welt. Alle Kommentare werden aus dem Index, Spam - Kontrolle versteckt.